B

实战-利用openssl自签证书-20211128(测试成功)

实战:利用openssl自签证书-2021.11.28(测试成功)

目录

[toc]

1、给用户创建一个私钥:cnych.key

给用户 cnych 创建一个私钥,命名成 cnych.key:

bash

[root@master1 ~]#mkdir rbac[root@master1 ~]#cd rbac/[root@master1 rbac]#openssl genrsa -out cnych.key 2048GeneratingRSAprivatekey,2048bitlongmodulus..+++..........................................................................+++eis65537(0x10001)[root@master1 rbac]#lscnych.key2、使用私钥创建一个证书签名请求文件:cnych.csr

使用我们刚刚创建的私钥创建一个证书签名请求文件:cnych.csr,要注意需要确保在-subj参数中指定用户名和组(CN表示用户名,O表示组):

bash

[root@master1 rbac]#openssl req -new -key cnych.key -out cnych.csr -subj "/CN=cnych/O=youdianzhishi"#O表示:organization[root@master1 rbac]#lscnych.csrcnych.key3、利用该目录下面的 ca.crt和 ca.key两个文件来批准上面的证书请求,生成最终的证书文件:cnych.crt

然后找到我们的 Kubernetes 集群的 CA证书,我们使用的是 kubeadm 安装的集群,CA 相关证书位于 /etc/kubernetes/pki/目录下面,如果你是二进制方式搭建的,你应该在最开始搭建集群的时候就已经指定好了 CA 的目录,我们会利用该目录下面的ca.crt和ca.key两个文件来批准上面的证书请求。生成最终的证书文件,我们这里设置证书的有效期为 500 天:

bash

[root@master1 rbac]#openssl x509 -req -in cnych.csr -CA /etc/kubernetes/pki/ca.crt -CAkey /etc/kubernetes/pki/ca.key -CAcreateserial -out cnych.crt -days 500Signatureoksubject=/CN=cnych/O=youdianzhishiGettingCAPrivateKey#现在查看我们当前文件夹下面是否生成了一个证书文件:[root@master1 rbac]#lscnych.crtcnych.csrcnych.key参考文章

具体路径:

bash

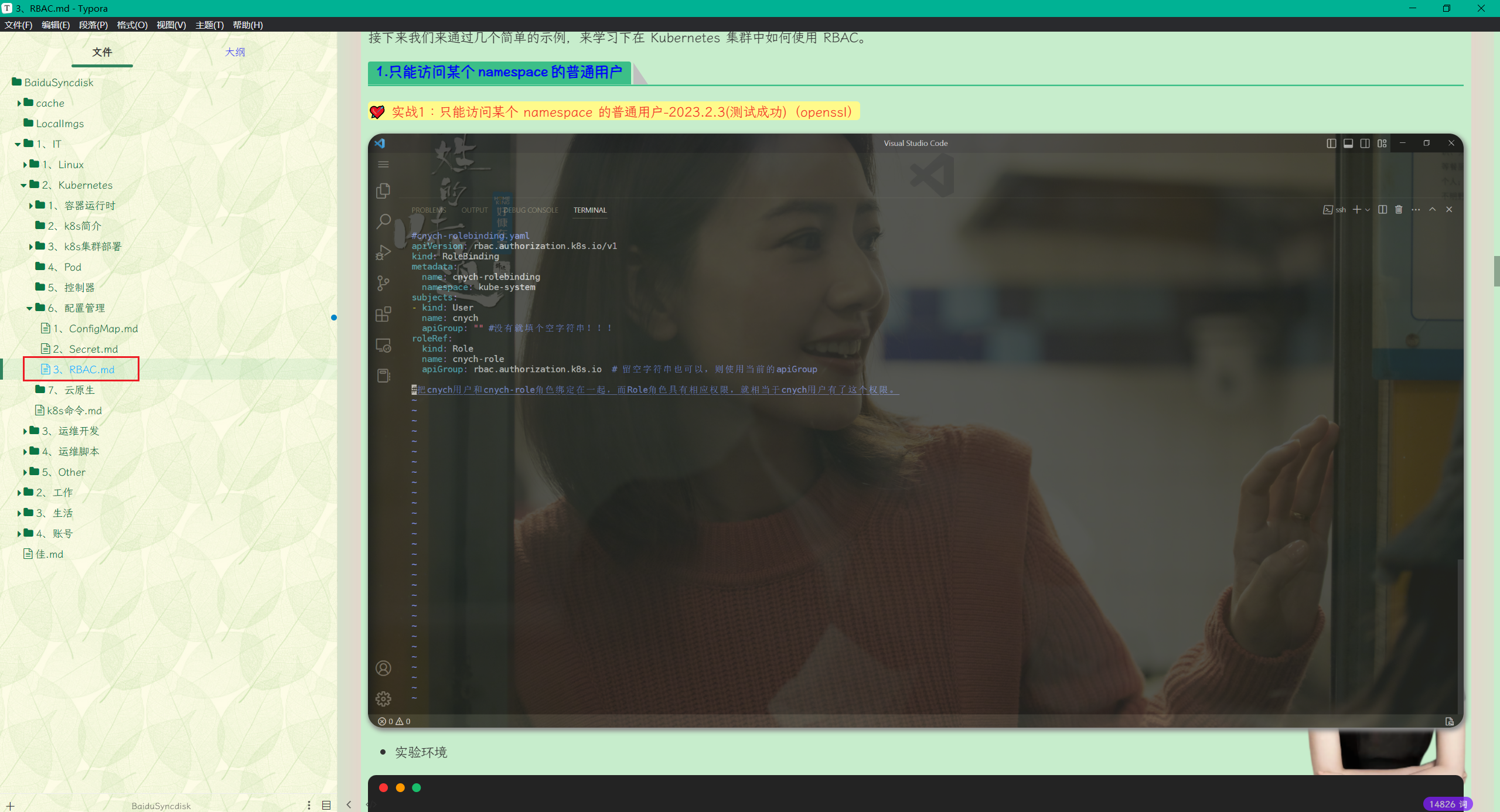

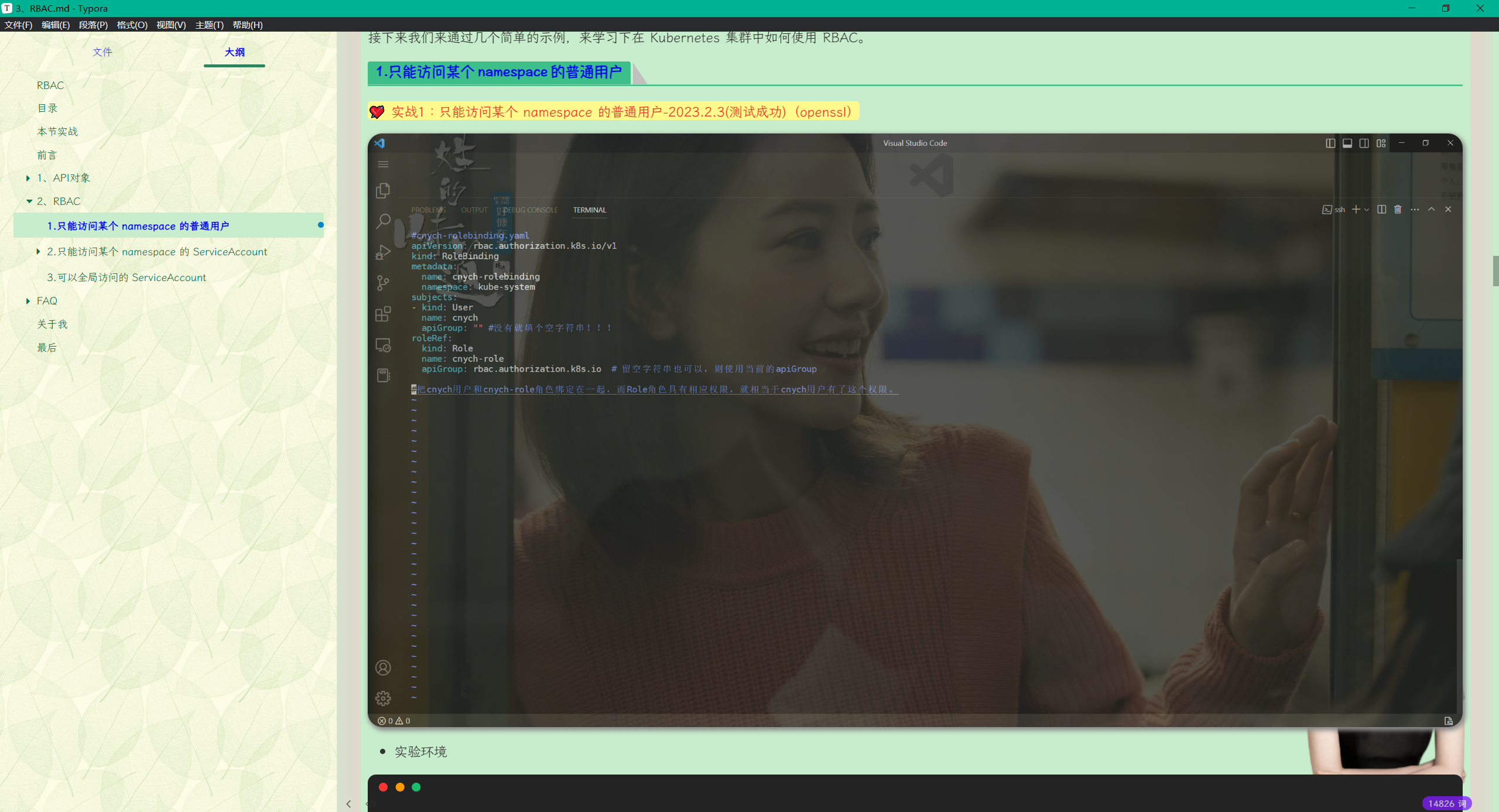

3、RBAC实战1:只能访问某个namespace的普通用户-2023.2.3(测试成功)(openssl)

openssl命令

- 查看openssl版本

bash

[root@master1 hack]#ssh -VOpenSSH_7.4p1,OpenSSL1.0.2k-fips26Jan2017或者[root@master1 hack]#opensslOpenSSL>versionOpenSSL1.0.2k-fips26Jan2017关于我

我的博客主旨:

- 排版美观,语言精炼;

- 文档即手册,步骤明细,拒绝埋坑,提供源码;

- 本人实战文档都是亲测成功的,各位小伙伴在实际操作过程中如有什么疑问,可随时联系本人帮您解决问题,让我们一起进步!

🍀 微信二维码 x2675263825 (舍得), qq:2675263825。

🍀 微信公众号 《云原生架构师实战》

🍀 个人博客站点