3、网络管理

网络类

目录

[toc]

ip命令 查看机器ip

案例:ip a 查看ip地址

[root@docusaurus-wiki ~]# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 00:16:3e:23:63:9b brd ff:ff:ff:ff:ff:ff

inet 172.19.157.11/20 brd 172.19.159.255 scope global dynamic eth0

valid_lft 314142910sec preferred_lft 314142910sec

inet6 fe80::216:3eff:fe23:639b/64 scope link

valid_lft forever preferred_lft forever

3: docker0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN group default

link/ether 02:42:39:06:9d:04 brd ff:ff:ff:ff:ff:ff

inet 172.17.0.1/16 brd 172.17.255.255 scope global docker0

valid_lft forever preferred_lft forever

inet6 fe80::42:39ff:fe06:9d04/64 scope link

valid_lft forever preferred_lft forever

36: br-e2ac60c91931: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN group default

link/ether 02:42:0f:cd:55:5b brd ff:ff:ff:ff:ff:ff

inet 172.21.0.1/16 brd 172.21.255.255 scope global br-e2ac60c91931

valid_lft forever preferred_lft forever

inet6 fe80::42:fff:fecd:555b/64 scope link

valid_lft forever preferred_lft forever

[root@docusaurus-wiki ~]#案例:ip -4 a 只查看ipv4地址

[root@docusaurus-wiki ~]# ip -4 a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

inet 172.19.157.11/20 brd 172.19.159.255 scope global dynamic eth0

valid_lft 314142924sec preferred_lft 314142924sec

3: docker0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN group default

inet 172.17.0.1/16 brd 172.17.255.255 scope global docker0

valid_lft forever preferred_lft forever

36: br-e2ac60c91931: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN group default

inet 172.21.0.1/16 brd 172.21.255.255 scope global br-e2ac60c91931

valid_lft forever preferred_lft forever

[root@docusaurus-wiki ~]#或者:只查看ipv6地址

[root@docusaurus-wiki ~]# ip -6 a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 state UNKNOWN qlen 1000

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 state UP qlen 1000

inet6 fe80::216:3eff:fe23:639b/64 scope link

valid_lft forever preferred_lft forever

3: docker0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 state DOWN

inet6 fe80::42:39ff:fe06:9d04/64 scope link

valid_lft forever preferred_lft forever

36: br-e2ac60c91931: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 state DOWN

inet6 fe80::42:fff:fecd:555b/64 scope link

valid_lft forever preferred_lft forever

[root@docusaurus-wiki ~]#route命令 显示并设置Linux中静态路由表

route命令 用来显示并设置Linux内核中的网络路由表,route命令设置的路由主要是静态路由。要实现两个不同的子网之间的通信,需要一台连接两个网络的路由器,或者同时位于两个网络的网关来实现。

在Linux系统中设置路由通常是为了解决以下问题:该Linux系统在一个局域网中,局域网中有一个网关,能够让机器访问Internet,那么就需要将这台机器的ip地址设置为Linux机器的默认路由。要注

意的是,直接在命令行下执行route命令来添加路由,不会永久保存,当网卡重启或者机器重启之后,该路由就失效了;可以在 /etc/rc.local 中添加route命令来保证该路由设置永久有效。

语法

route (选项) (参数)选项

1. -A:设置地址类型;

2. -C:打印将Linux核心的路由缓存;

3. -v:详细信息模式;

4. -n:不执行DNS反向查找,直接显示数字形式的IP地址;

5. -e:netstat格式显示路由表;

6. -net:到一个网络的路由表;

7. -host:到一个主机的路由表。参数

1. Add:增加指定的路由记录;

2. Del:删除指定的路由记录;

3. Target:目的网络或目的主机;

4. gw:设置默认网关;

5. mss:设置TCP的最大区块长度(MSS),单位MB;

6. window:指定通过路由表的TCP连接的TCP窗口大小;

7. dev:路由记录所表示的网络接口。实例:显示当前路由 (常用)

[root@ecs1 ~]# route

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

default gateway 0.0.0.0 UG 0 0 0 eth0

link-local 0.0.0.0 255.255.0.0 U 1002 0 0 eth0

172.17.0.0 0.0.0.0 255.255.0.0 U 0 0 0 docker0

172.26.0.0 0.0.0.0 255.255.192.0 U 0 0 0 eth0

[root@ecs1 ~]# route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 172.26.63.253 0.0.0.0 UG 0 0 0 eth0

169.254.0.0 0.0.0.0 255.255.0.0 U 1002 0 0 eth0

172.17.0.0 0.0.0.0 255.255.0.0 U 0 0 0 docker0

172.26.0.0 0.0.0.0 255.255.192.0 U 0 0 0 eth0

[root@ecs1 ~]#其中Flags为路由标志,标记当前网络节点的状态,Flags标志说明:

U Up表示此路由当前为启动状态。

H Host,表示此网关为一主机。

G Gateway,表示此网关为一路由器。

R Reinstate Route,使用动态路由重新初始化的路由。

D Dynamically,此路由是动态性地写入。

M Modified,此路由是由路由守护程序或导向器动态修改。

! 表示此路由当前为关闭状态。实例:添加网关/设置网关**(常用)**

route add -net 224.0.0.0 netmask 240.0.0.0 dev eth0 #增加一条到达244.0.0.0的路由。实例:删除和添加设置默认网关 (常用)

1. route del default gw 192.168.120.240

2. route add default gw 192.168.120.240实例:屏蔽一条路由

route add -net 224.0.0.0 netmask 240.0.0.0 reject #增加一条屏蔽的路由,目的地址为224.x.x.x将被拒绝。实例:删除路由记录

1. route del -net 224.0.0.0 netmask 240.0.0.0

2. route del -net 224.0.0.0 netmask 240.0.0.0 rejectnetstat命令 查看Linux中网络系统状态信息

netstat表示网络状态,是一个常用的系统工具,主要用于显示网络连接、路由表和网络接口信息。netstat命令有很多参数,常用的有-a、-t、-u、-l、-n和-p等。

语法

netstat (选项)选项

1. -a或--all:显示所有连线中的Socket;(常用)

2. -A<网络类型>或--<网络类型>:列出该网络类型连线中的相关地址;

3. -c或--continuous:持续列出网络状态;

4. -C或--cache:显示路由器配置的快取信息;

5. -e或--extend:显示网络其他相关信息;

6. -F或--fib:显示FIB;

7. -g或--groups:显示多重广播功能群组组员名单;

8. -h或--help:在线帮助;

9. -i或--interfaces:显示网络界面信息表单;

10. -l或--listening:显示监控中的服务器的Socket;(常用)

11. -M或--masquerade:显示伪装的网络连线;

12. -n或--numeric:直接使用ip地址,而不通过域名服务器;(常用)

13. -N或--netlink或--symbolic:显示网络硬件外围设备的符号连接名称;

14. -o或--timers:显示计时器;

15. -p或--programs:显示正在使用Socket的程序识别码和程序名称; (常用)

16. -r或--route:显示Routing Table;(常用)

17. -s或--statistice:显示网络工作信息统计表;

18. -t或--tcp:显示TCP传输协议的连线状况;(常用)

19. -u或--udp:显示UDP传输协议的连线状况;

20. -v或--verbose:显示指令执行过程;

21. -V或--version:显示版本信息;

22. -w或--raw:显示RAW传输协议的连线状况;

23. -x或--unix:此参数的效果和指定"-A unix"参数相同;

24. --ip或--inet:此参数的效果和指定"-A inet"参数相同。安装

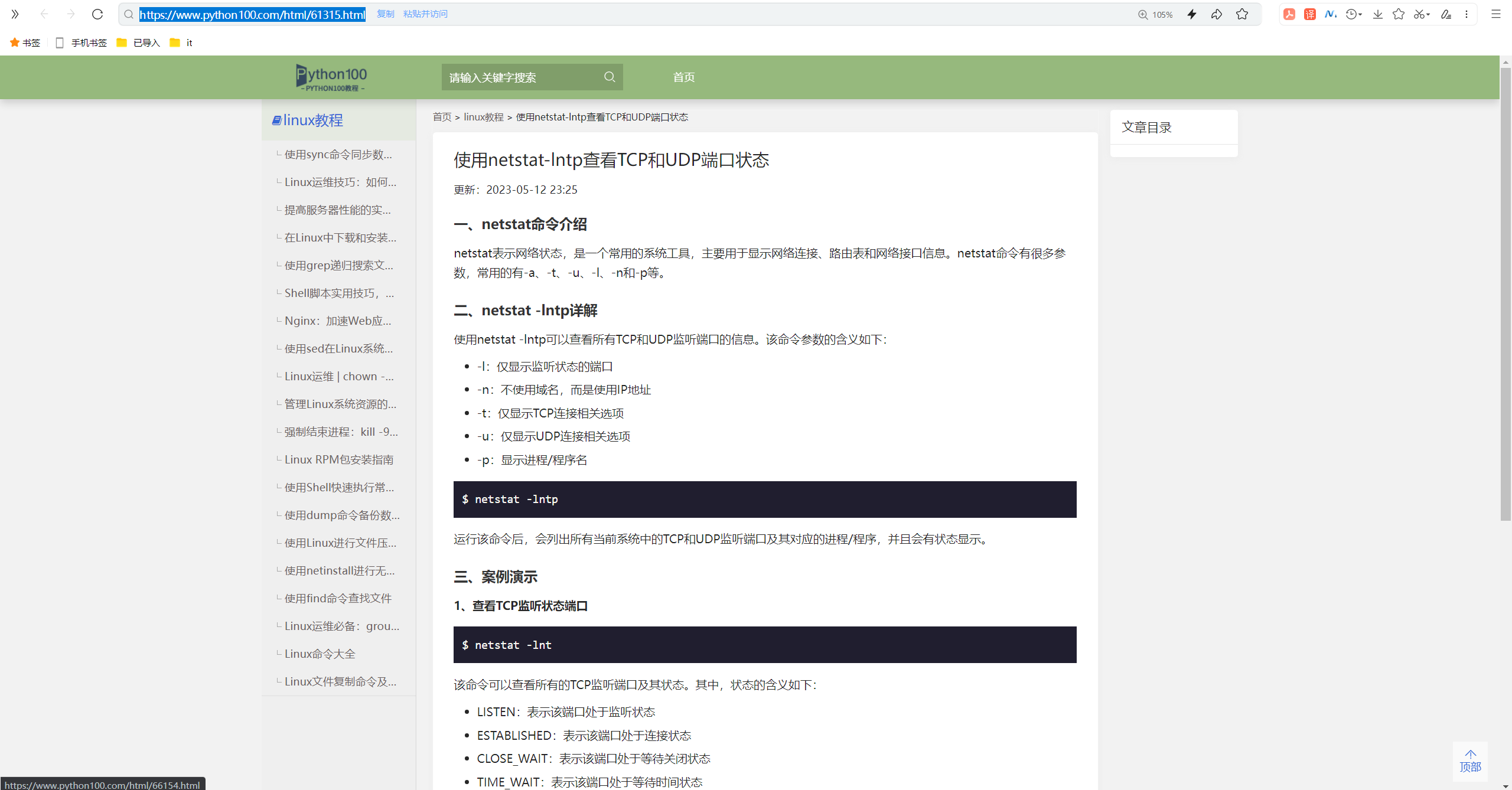

yum install net-tools案例:查找某个服务名或者某个端口 (常用)

使用netstat -lntp查看TCP和UDP端口状态是非常常见的系统管理操作。通过掌握这个命令,可以更好地理解网络连接的状态,并且可以避免因为某些TCP或UDP端口被占用而导致的问题。

netstat -lntp详解

使用netstat -lntp可以查看所有TCP和UDP监听端口的信息。该命令参数的含义如下:

- -l:仅显示监听状态的端口

- -n:不使用域名,而是使用IP地址

- -t:仅显示TCP连接相关选项

- -u:仅显示UDP连接相关选项

- -p:显示进程/程序名

- -a, --all display all sockets (default: connected)(包括

LISTEN、ESTABLISHED、TIME_WAIT)等状态

1、查看TCP监听状态端口

(1)

netstat -lntp

(2)#一般推荐这个命令

netstat -antp该命令可以查看所有的TCP监听端口及其状态。其中,状态的含义如下:

- LISTEN:表示该端口处于监听状态

- ESTABLISHED:表示该端口处于连接状态

- CLOSE_WAIT:表示该端口处于等待关闭状态

- TIME_WAIT:表示该端口处于等待时间状态

2、查看UDP监听状态端口

(1)

netstat -lnup

(2)#一般推荐这个命令

netstat -anup该命令可以查看所有的UDP监听端口及其状态。其中,状态的含义如下:

- UNCONN:表示该端口处于未连接状态

- UNRECEIVE:表示该端口没有接收到数据包

- UNKNOWN:表示该端口的状态不明确

案例:显示核心路由信息 (常用)

[root@ecs1 ~]# netstat -r

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

default gateway 0.0.0.0 UG 0 0 0 eth0

link-local 0.0.0.0 255.255.0.0 U 0 0 0 eth0

172.17.0.0 0.0.0.0 255.255.0.0 U 0 0 0 docker0

172.26.0.0 0.0.0.0 255.255.192.0 U 0 0 0 eth0

[root@ecs1 ~]#- 注意:

使用 netstat -rn 显示数字格式,不查询主机名称。

[root@ecs1 ~]# netstat -rn

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

0.0.0.0 172.26.63.253 0.0.0.0 UG 0 0 0 eth0

169.254.0.0 0.0.0.0 255.255.0.0 U 0 0 0 eth0

172.17.0.0 0.0.0.0 255.255.0.0 U 0 0 0 docker0

172.26.0.0 0.0.0.0 255.255.192.0 U 0 0 0 eth0

[root@ecs1 ~]#选项含义:

-n或--numeric:直接使用ip地址,而不通过域名服务器;(常用)

-r或--route:显示Routing Table;(常用)案例:列出所有端口 (包括监听和未监听的)

1. netstat -a #列出所有端口

2. netstat -at #列出所有tcp端口

3. netstat -au #列出所有udp端口案例:列出所有处于监听状态的 Sockets

1. netstat -l #只显示监听端口

2. netstat -lt #只列出所有监听 tcp 端口

3. netstat -lu #只列出所有监听 udp 端口

4. netstat -lx #只列出所有监听 UNIX 端口案例:显示每个协议的统计信息

1. netstat -s 显示所有端口的统计信息

2. netstat -st 显示TCP端口的统计信息

3. netstat -su 显示UDP端口的统计信息案例:在netstat输出中显示 PID 和进程名称

[root@ecs1 ~]# netstat -pt

Active Internet connections (w/o servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 36 iZbp1in7y9nitzcajdv:ssh .:15837 ESTABLISHED 31478/sshd: root@pt

tcp 0 0 iZbp1in7y9nitzcaj:55584 100.100.30.28:http ESTABLISHED 21198/AliYunDun

[root@ecs1 ~]#netstat -p 可以与其它开关一起使用,就可以添加“PID/进程名称”到netstat输出中,这样debugging的时候可以很方便的发现特定端口运行的程序。

案例:在netstat输出中不显示主机,端口和用户名(host, port or user)

当你不想让主机,端口和用户名显示,使用 netstat -n 。将会使用数字代替那些名称。同样可以加速输出,因为不用进行比对查询。

netstat -an如果只是不想让这三个名称中的一个被显示,使用以下命令:

1. netstat -a --numeric-ports

2. netstat -a --numeric-hosts

3. netstat -a --numeric-users案例:持续输出netstat信息

netstat -c #每隔一秒输出网络信息案例:显示系统不支持的地址族(Address Families)

netstat --verbose在输出的末尾,会有如下的信息:

1. netstat: no support for `AF IPX' on this system.

2. netstat: no support for `AF AX25' on this system.

3. netstat: no support for `AF X25' on this system.

4. netstat: no support for `AF NETROM' on this system.案例:找出程序运行的端口

并不是所有的进程都能找到,没有权限的会不显示,使用 root 权限查看所有的信息。

[root@ecs1 ~]# netstat -ap | grep ssh

tcp 0 0 0.0.0.0:ssh 0.0.0.0:* LISTEN 1163/sshd

tcp 0 36 iZbp1in7y9nitzcajdv:ssh .:15837 ESTABLISHED 31478/sshd: root@pt

unix 3 [ ] STREAM CONNECTED 23656 1163/sshd

unix 2 [ ] DGRAM 3700958 31478/sshd: root@pt

[root@ecs1 ~]#案例:找出运行在指定端口的进程

[root@ecs1 ~]# netstat -an | grep ':80'

tcp 0 0 172.26.4.24:55584 100.100.30.28:80 ESTABLISHED

[root@ecs1 ~]#案例:通过端口找进程ID

[root@ecs1 ~]# netstat -anp|grep 22 | grep LISTEN|awk '{printf $7}'|cut -d/ -f1

1163

[root@ecs1 ~]# netstat -antlp|grep ssh

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 1163/sshd

tcp 0 36 172.26.4.24:22 117.135.124.165:15837 ESTABLISHED 31478/sshd: root@pt

[root@ecs1 ~]#案例:显示网络接口列表

[root@ecs1 ~]# netstat -i

Kernel Interface table

Iface MTU RX-OK RX-ERR RX-DRP RX-OVR TX-OK TX-ERR TX-DRP TX-OVR Flg

docker0 1500 8279306 0 0 0 6289935 0 0 0 BMU

eth0 1500 23227624 0 0 0 16463492 0 0 0 BMRU

lo 65536 4 0 0 0 4 0 0 0 LRU

[root@ecs1 ~]#注意:

显示详细信息,像是ifconfig使用 netstat -ie 。案例:查看连接某服务端口最多的的IP地址

[root@ecs1 ~]# netstat -ntu | grep :80 | awk '{print $5}' | cut -d: -f1 | awk '{++ip[$1]} END {for(i in ip) print ip[i],"\t",i}' | sort -nr

1 100.100.30.28案例:TCP各种状态列表

[root@ecs1 ~]# netstat -nt | grep -e 127.0.0.1 -e 0.0.0.0 -e ::: -v | awk '/^tcp/{++state[$NF]} END {for(i in state) print i,"\t",state[i]}'

ESTABLISHED 2

[root@ecs1 ~]#案例:查看phpcgi进程数,如果接近预设值,说明不够用,需要增加

[root@ecs1 ~]# netstat -anpo | grep "php-cgi" | wc -l

0

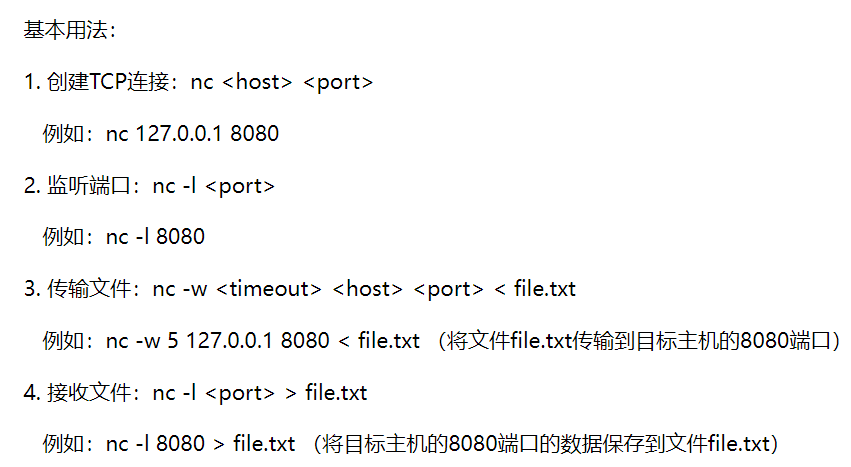

[root@ecs1 ~]#nc命令 网络界的瑞士军刀

nc是netcat的简写,是一个功能强大的网络工具,有着网络界的瑞士军刀美誉。nc命令在linux系统中实际命令是ncat,nc是软连接到ncat。

🚩 作用

1、实现任意 TCP/UDP 端口的侦听,nc 可以作为 server 以 TCP 或 UDP 方式侦听指定端口

2、端口的扫描,nc 可以作为 client 发起 TCP 或 UDP 连接(验证服务器tcp/udp端口是否通)

3、机器之间传输文件

4、机器之间网络测速

参数

-g <网关> 设置路由器跃程通信网关,最多可设置 8 个。

-G <指向器数目> 设置来源路由指向器,其数值为 4 的倍数。

-h 在线帮助。

-i <延迟秒数> 设置时间间隔,以便传送信息及扫描通信端口。

-l 使用监听模式,管控传入的资料。

-n 直接使用 IP 地址,而不通过域名服务器。

-o <输出文件> 指定文件名称,把往来传输的数据以 16 进制字码倾倒成该文件保存。

-p <通信端口> 设置本地主机使用的通信端口。

-r 乱数指定本地与远端主机的通信端口。

-s <来源位址> 设置本地主机送出数据包的 IP 地址。

-u 使用 UDP 传输协议。

-v 显示指令执行过程。

-w <超时秒数> 设置等待连线的时间。

-z 使用 0 输入 / 输出模式,只在扫描通信端口时使用。

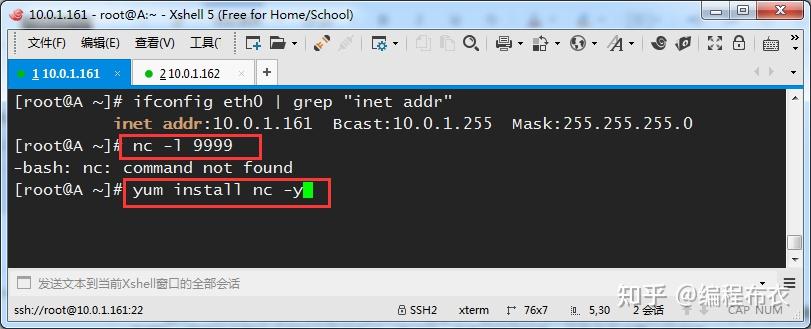

前期准备

准备两台机器,用于测试 nc 命令的用法

主机 A:ip 地址 172.29.9.62

主机 B:ip 地址 172.29.9.63

两台机器先安装 nc 和 nmap 的包

yum install nc -y

yum install nmap -y如果提示如下 - bash: nc: command not found 表示没安装 nc 的包

1、网络连通性测试和端口扫描

tcp测试

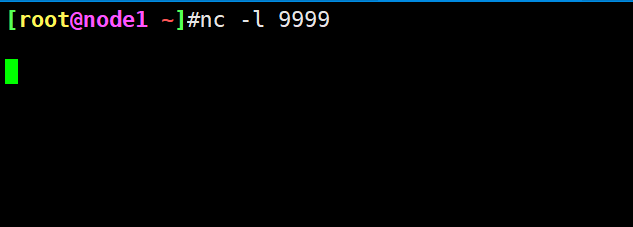

nc 可以作为 server 端启动一个 tcp 的监听(注意,此处重点是起 tcp,下面还会讲 udp)

先关闭 A 的防火墙,或者放行下面端口,然后测试 B 机器是否可以访问 A 机器启动的端口

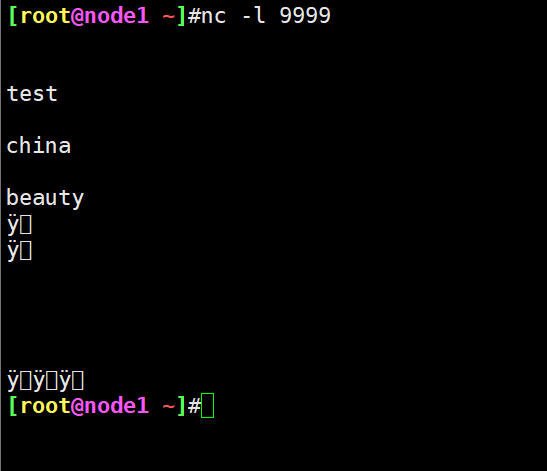

在 A 机器上启动一个端口监听,比如 9999 端口(注意:下面的 - l 是小写的 L,不是数字 1)

默认情况下下面监听的是一个 tcp 的端口

nc -l 9999

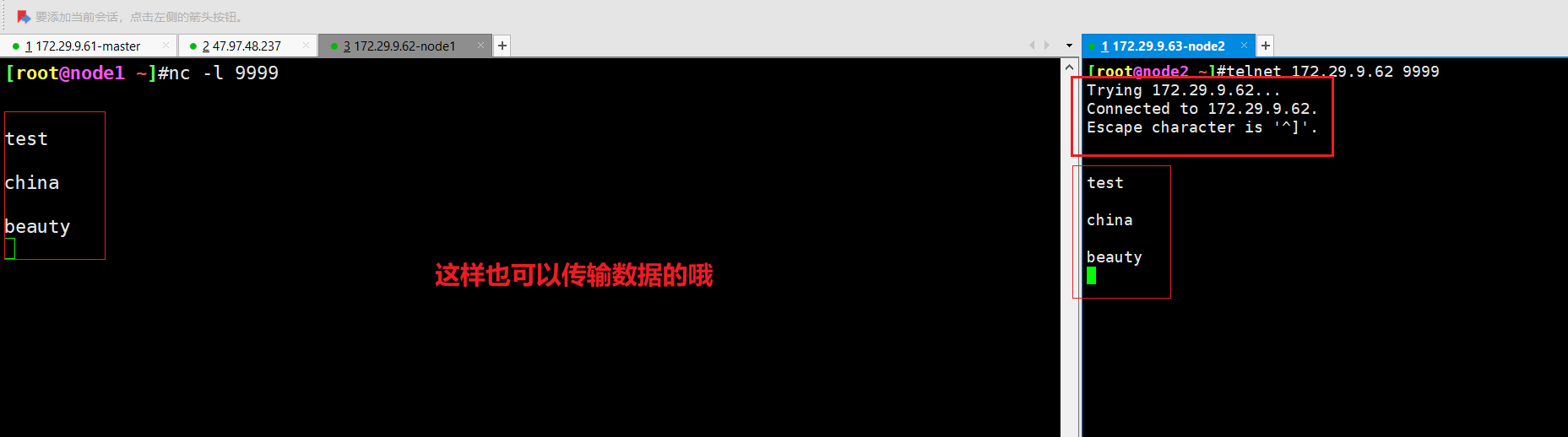

客户端测试,测试方法 1:telnet测试

在 B 机器上 telnet A 机器此端口,如下显示表示 B 机器可以访问 A 机器此端口

telnet 172.29.9.62 9999

注意:当我把客户端的telnet刚才这个tcp链接断开时,服务端的tcp监听进程也会跟着断开的!

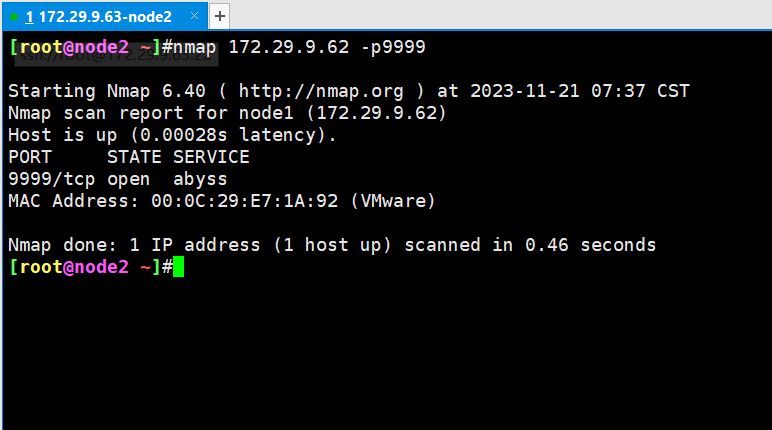

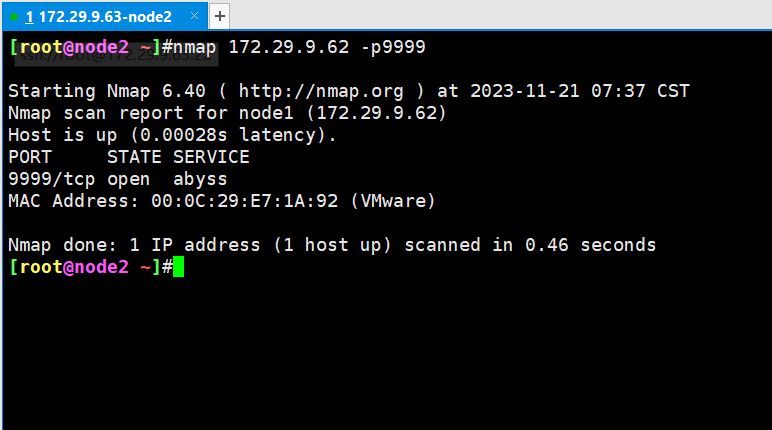

客户端测试,测试方法 2:nmap扫描端口

B 机器上也可以使用 nmap 扫描 A 机器的此端口

nmap 172.29.9.62 -p9999

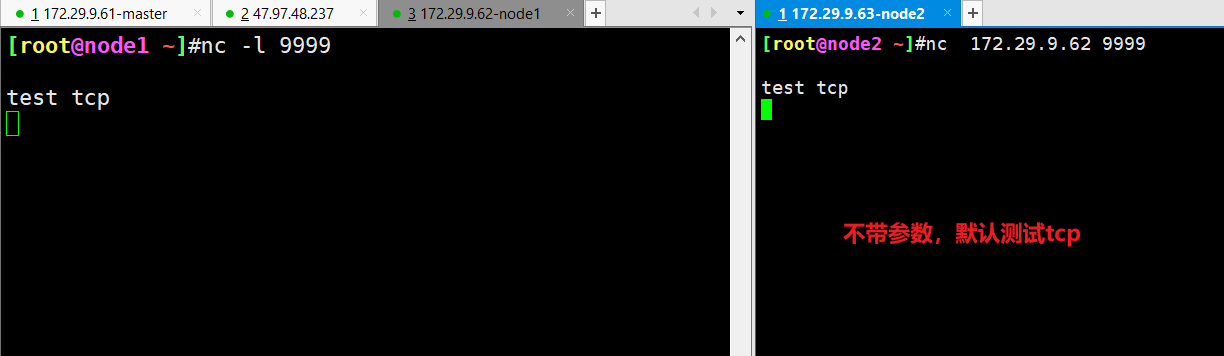

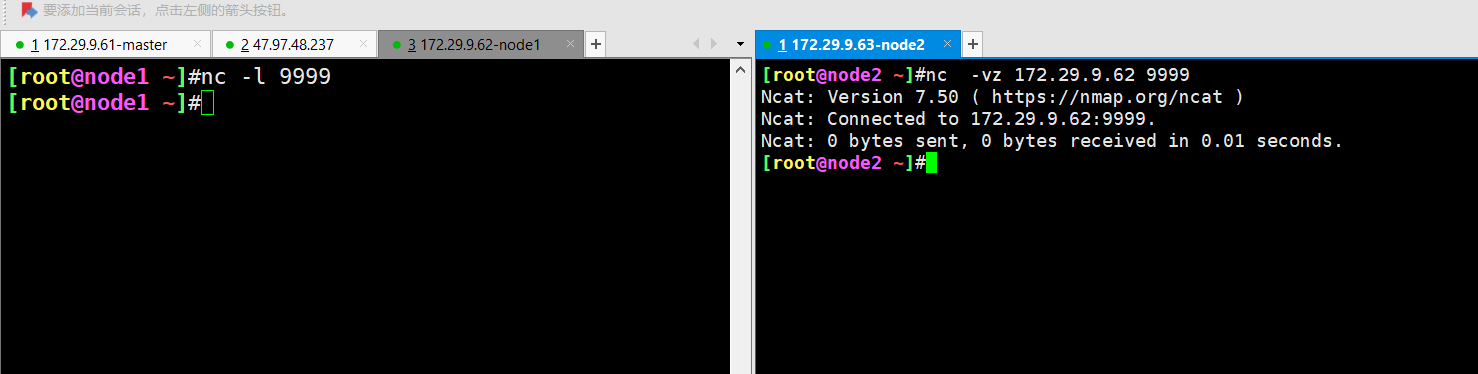

客户端测试,测试方法 3: 使用 nc 命令作为客户端工具进行端口探测

nc -vz -w 2 172.29.9.62 9999

#(-v 可视化,-z 扫描时不发送数据,-w 超时几秒,后面跟数字)nc 172.29.9.62 9999

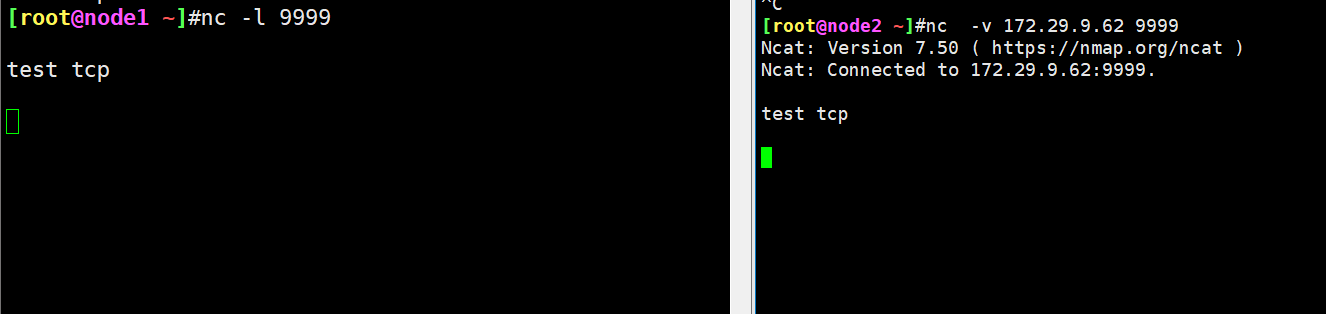

#带-v参数:可视化

nc -v 172.29.9.62 9999

#-z参数:扫描时不发送数据

#带-w参数:超时几秒,后面跟数字

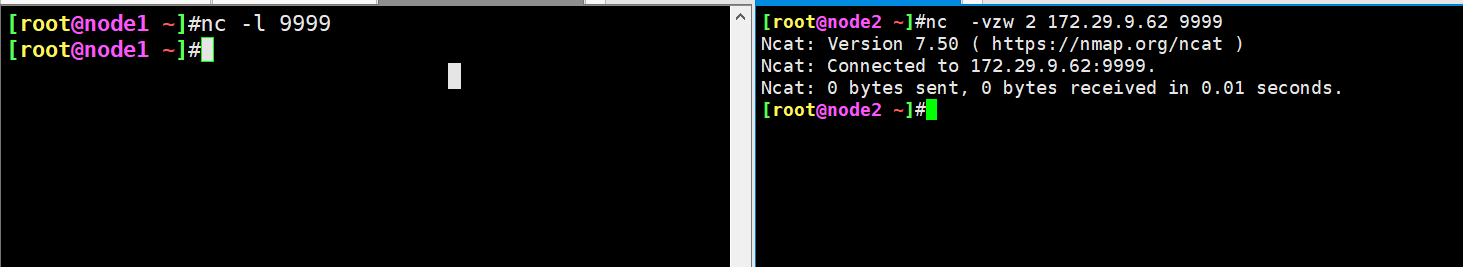

nc -vzw 2 172.29.9.62 9999 #也可以写成 nc -vz -w 2 172.29.9.62 9999

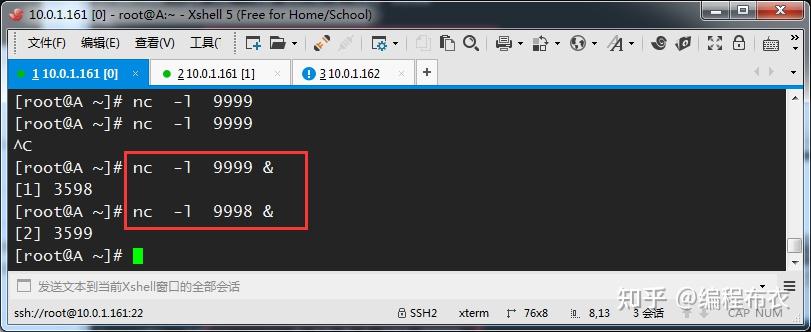

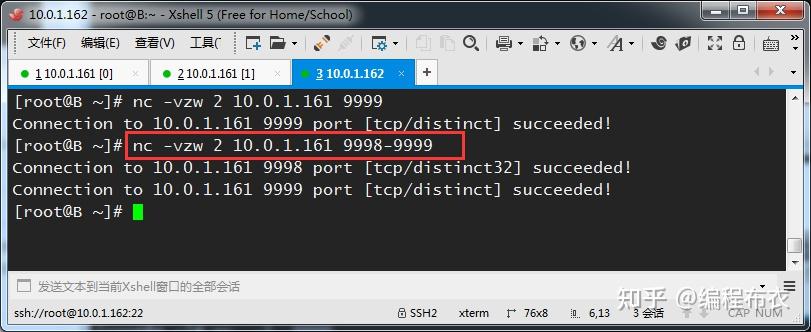

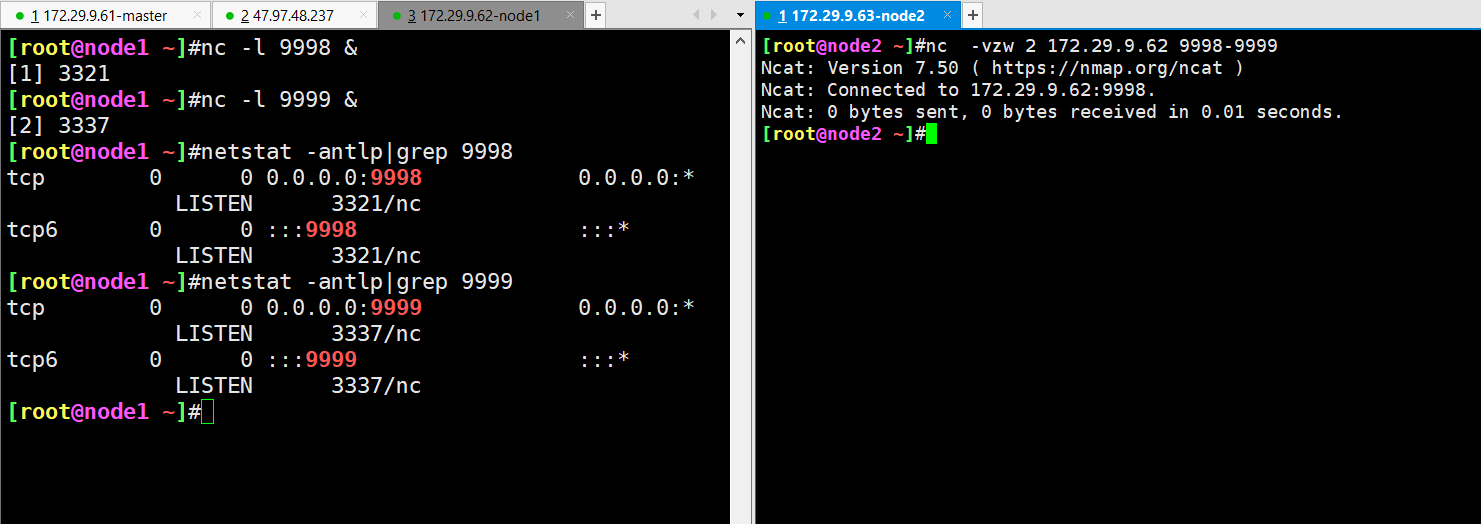

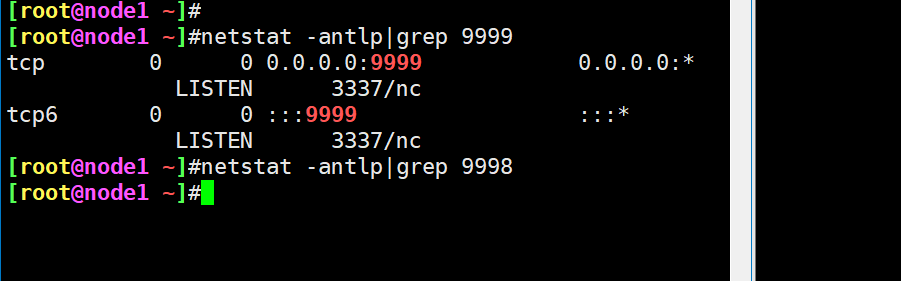

客户端测试,测试方法 4(和方法 3 相似,但用处更大)

nc 可以可以扫描连续端口,这个作用非常重要。常常可以用来扫描服务器端口,然后给服务器安全加固 。

在 A 机器上监听 2 个端口,一个 9999,一个 9998,使用 & 符号丢入后台

在客户端 B 机器上扫描连续的两个端口,如下

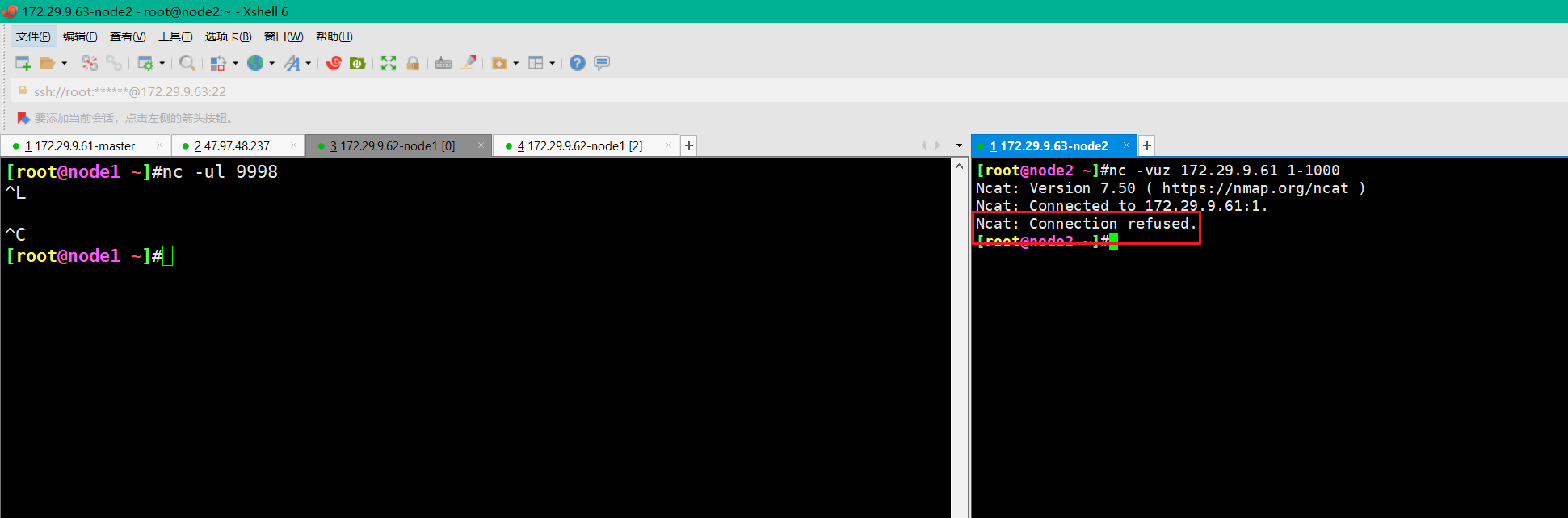

⚠️ 注意:

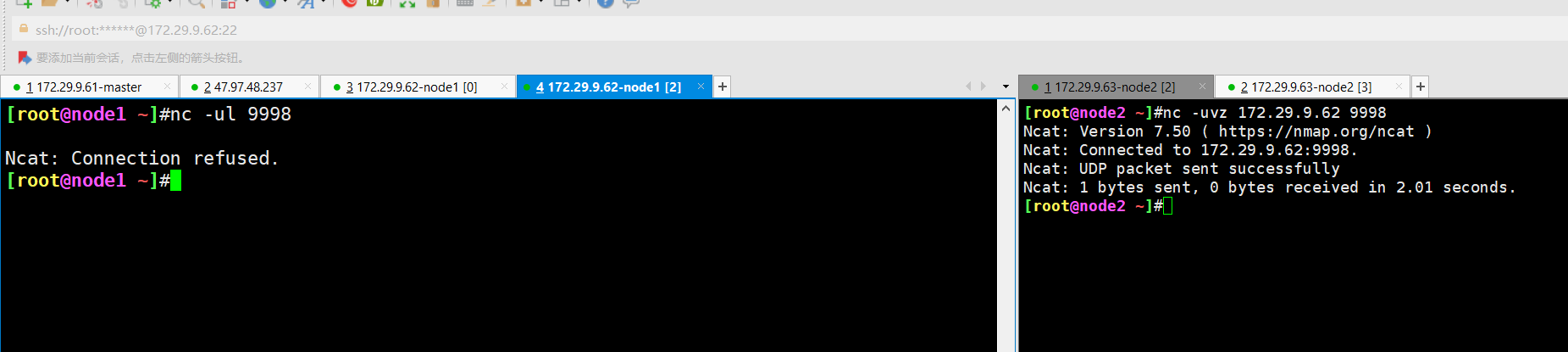

我这里提示和上面网友效果不一致:

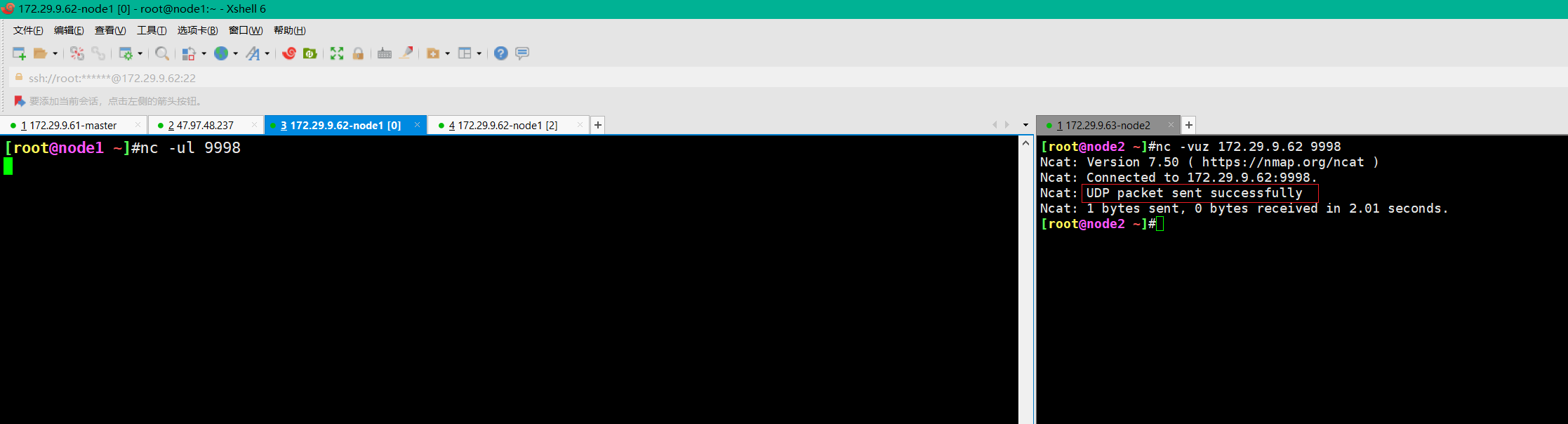

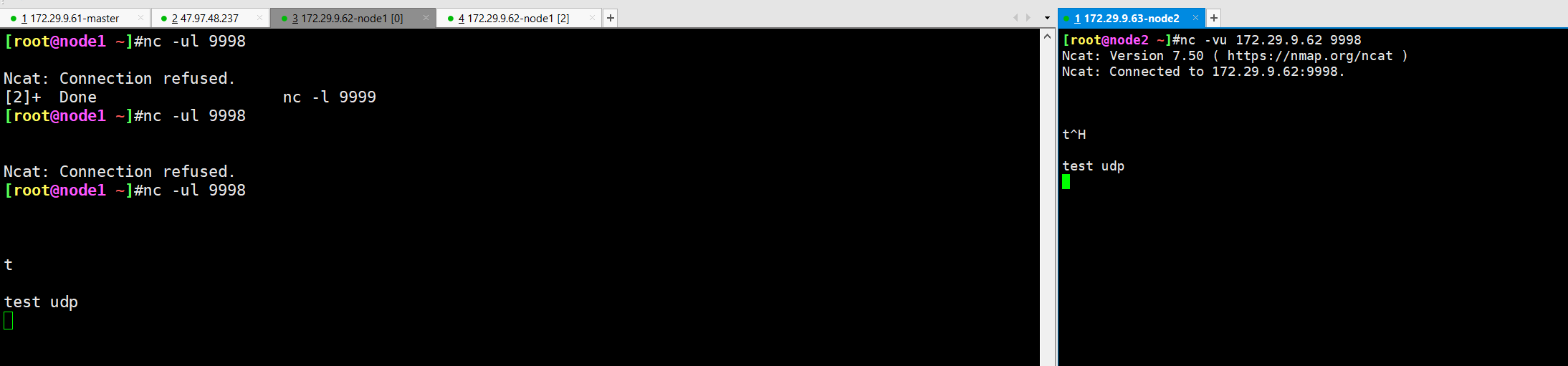

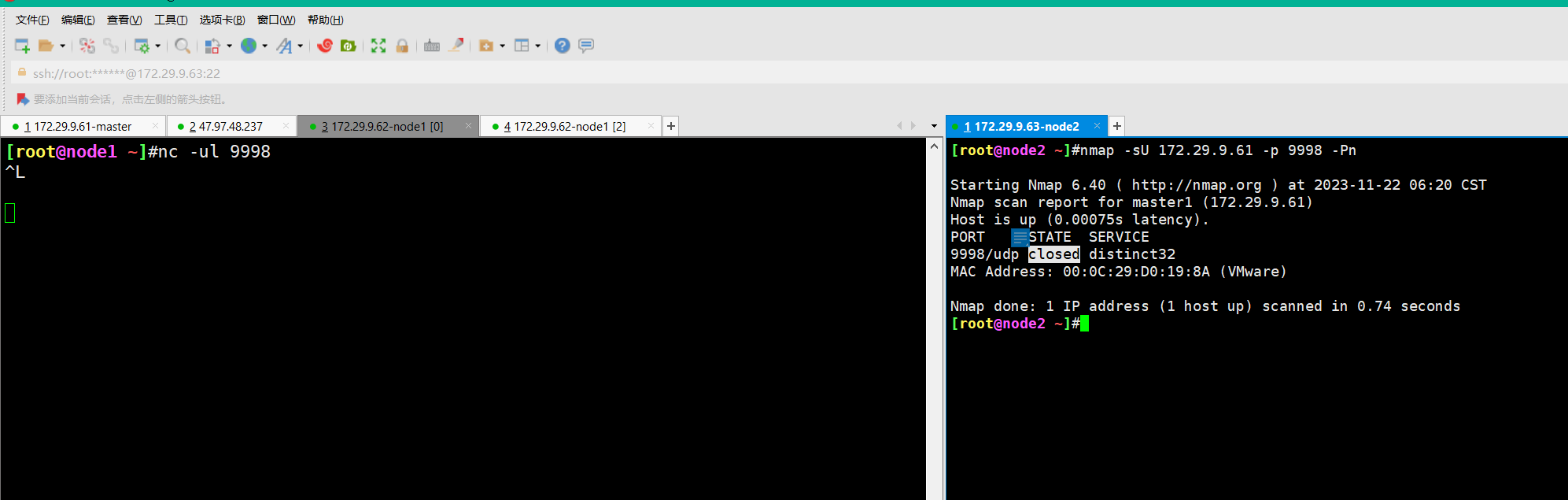

udp测试

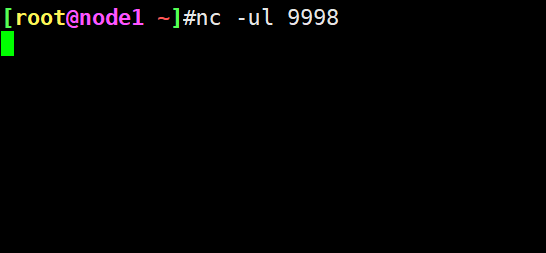

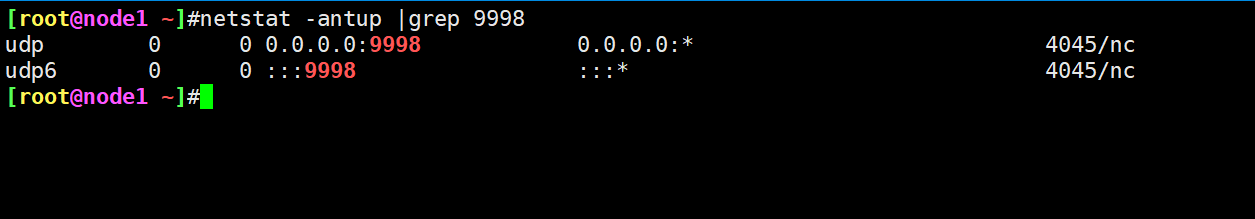

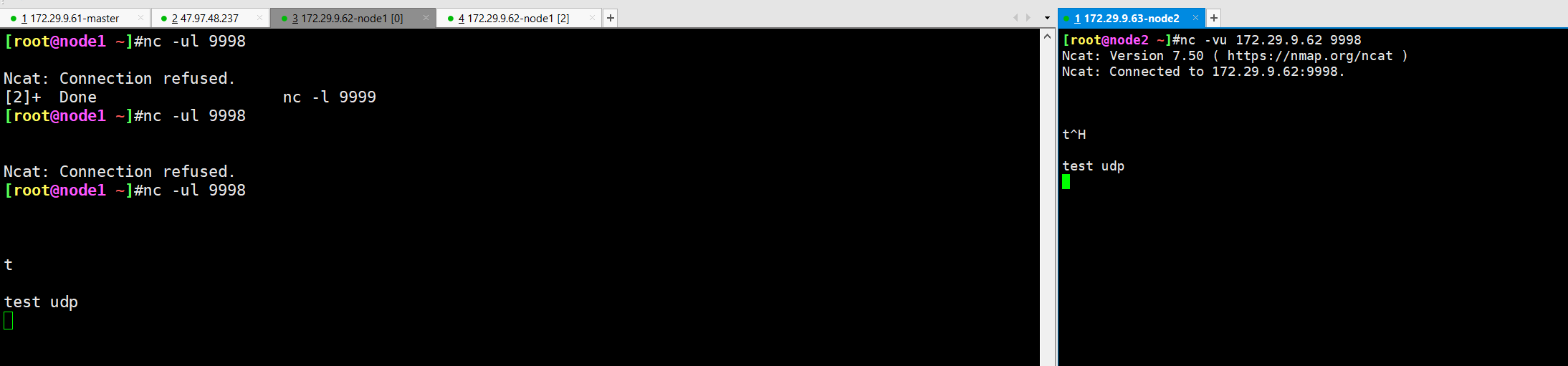

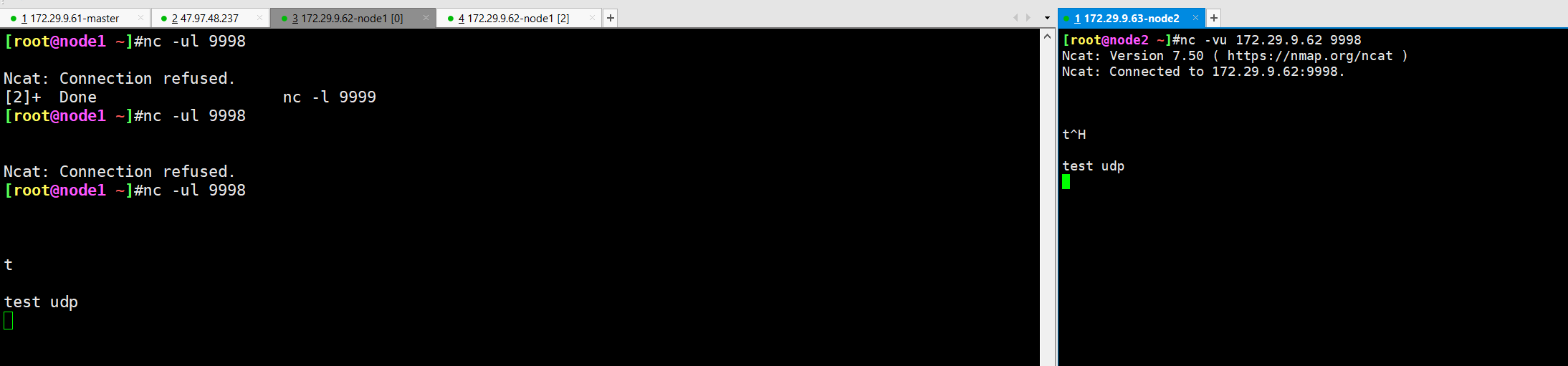

nc 作为 server 端启动一个 udp 的监听(注意,此处重点是起 udp,上面主要讲了 tcp)

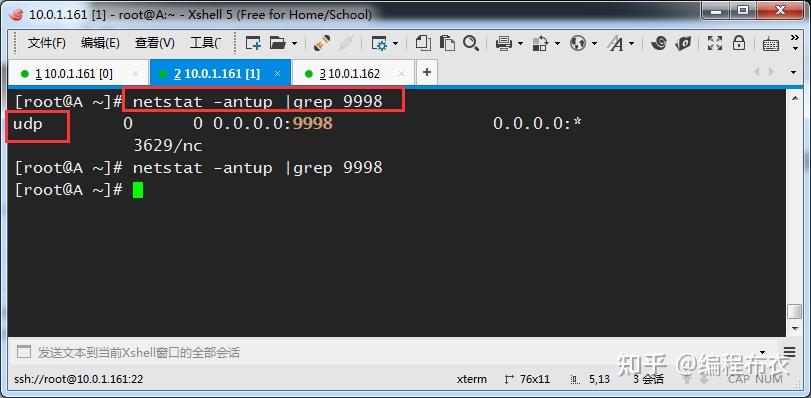

启动一个 udp 的端口监听

nc -ul 9998

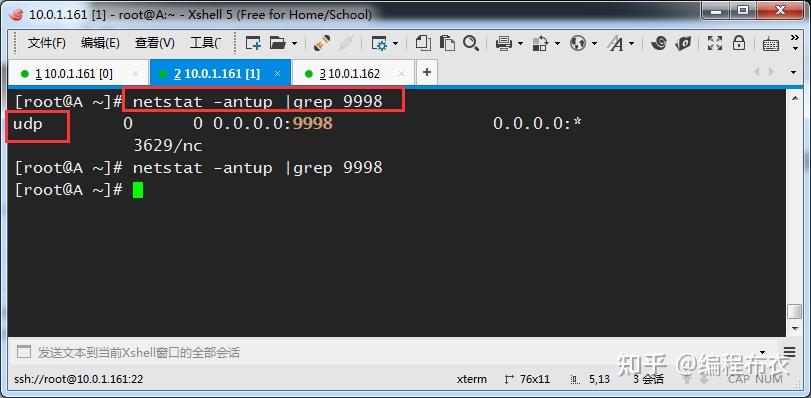

复制当前窗口输入 netstat -antup |grep 9998 可以看到是启动了 udp 的监听

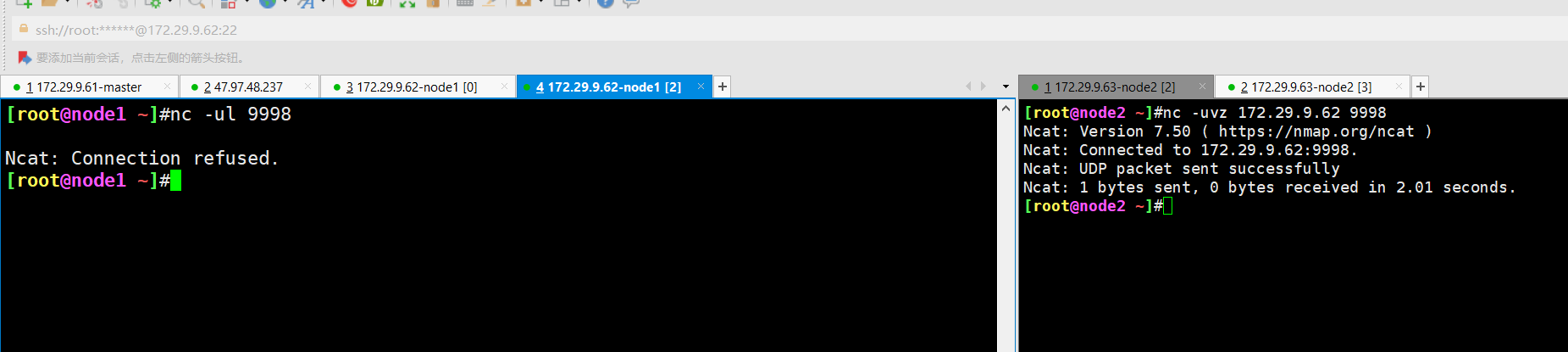

客户端测试,测试方法 1 :nc命令

nc -vuz 172.29.9.62 9998==由于 udp 的端口无法在客户端使用 telnet 去测试==,我们可以使用 nc 命令去扫描(前面提到 nc 还可以用来扫描端口)

(telnet 是运行于 tcp 协议的)

(u 表示 udp 端口,v 表示可视化输出,z 表示扫描时不发送数据)

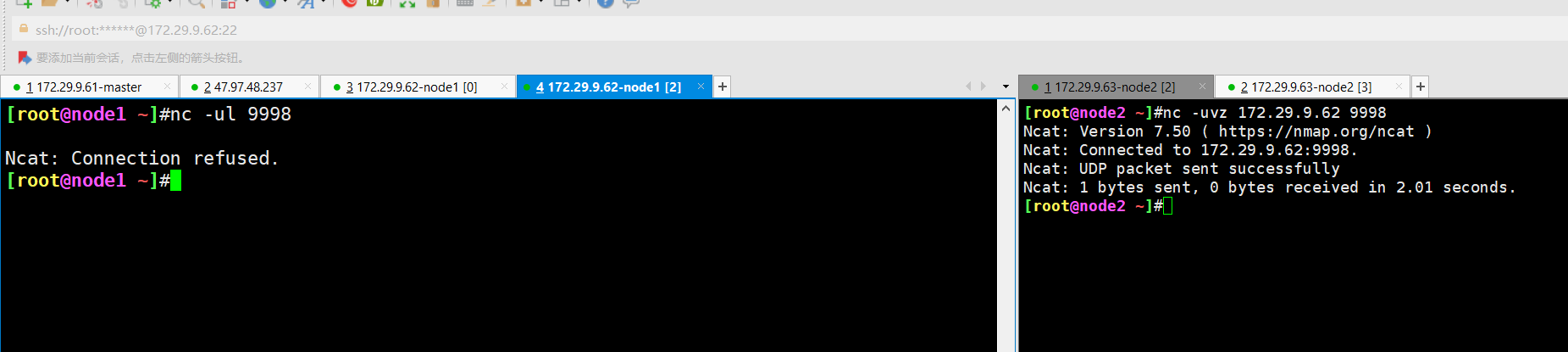

注意:当nc测试结束后,udp进程也会跟着结束。

#交互式测试

nc -vu 172.29.9.62 9998

#直接测试,扫描室不发送数据

nc -uvz 172.29.9.62 9998

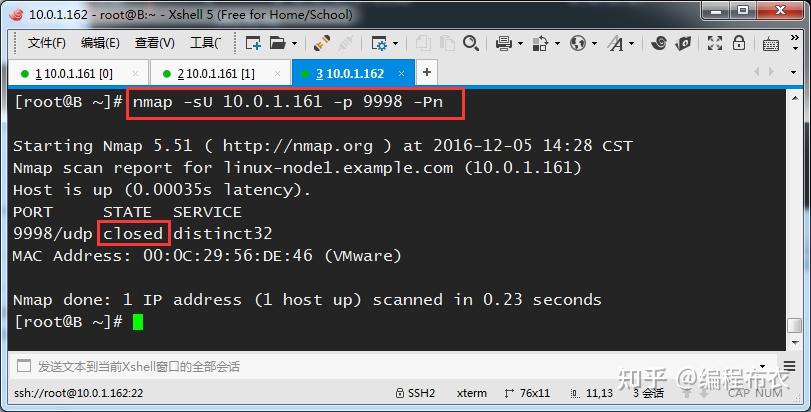

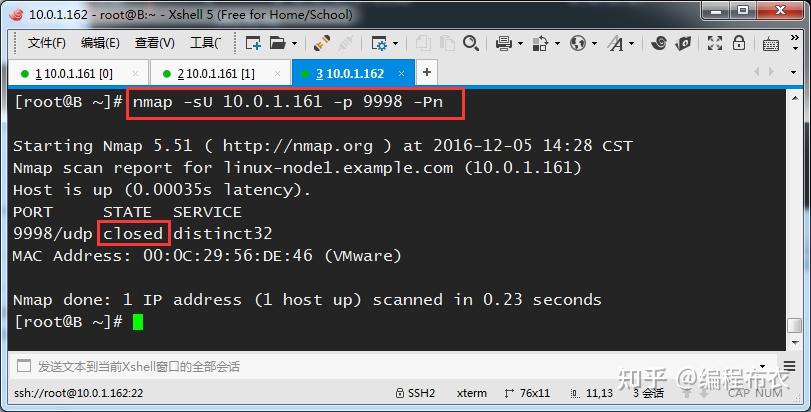

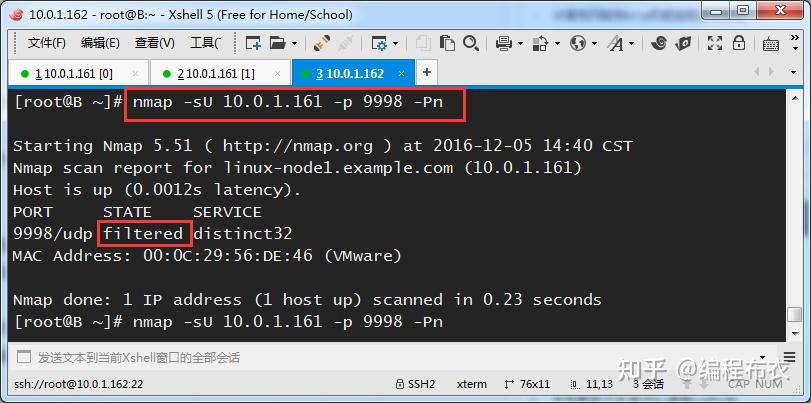

客户端测试,测试方法 2: nmap扫描

nmap -sU 10.0.1.161 -p 9998 -Pn==(它暂无法测试 nc 启动的 udp 端口,每次探测 nc 作为 server 端启动的 udp 端口时,会导致对方退出侦听,有这个 bug,对于一些程序启动的 udp 端口在使用 nc 扫描时不会有此 bug)==

但是自己上面测试的:都会终止服务端tcp、udp进程的呀😥

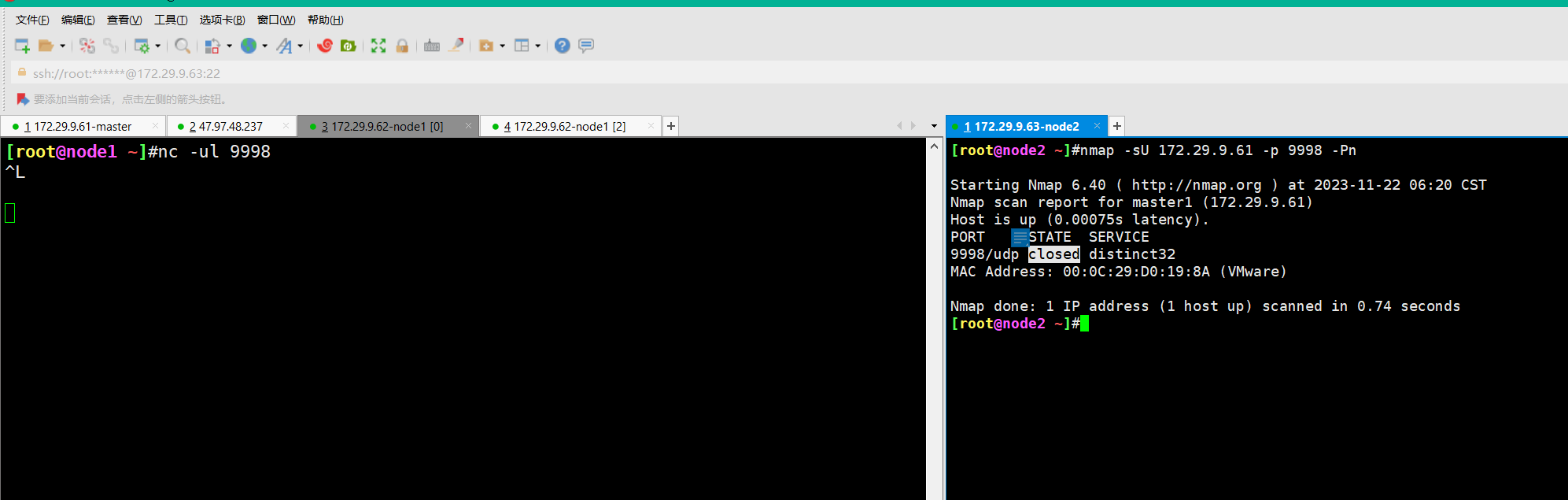

下面,A 机器启动一个 udp 的端口监听,端口为 9998

nc -ul 9998在复制的窗口上可以确认已经在监听了

B 机器使用 nmap 命令去扫描此 udp 端口,在扫描过程中,导致 A 机器的 nc 退出监听。所以显示端口关闭了(我推测是扫描时发数据导致的)

nmap -sU 172.29.9.61 -p 9998 -Pn-sU :表示 udp 端口的扫描

-Pn :如果服务器禁 PING 或者放在防火墙下面的,不加 - Pn 参数的它就会认为这个扫描的主机不存活就不会进行扫描了,如果不加 - Pn 就会像下面的结果一样,它也会进行提示你添加上 - Pn 参数尝试的

是的:我这里实际测试也是这样的现象,用nmap扫描提示是closed状态。

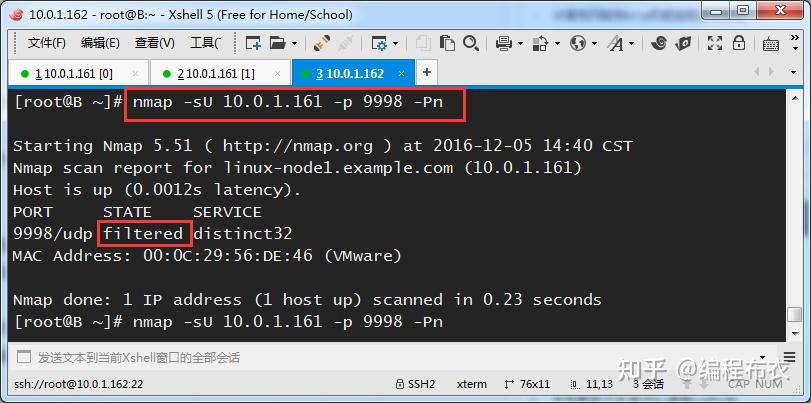

注意:如果 A 机器开启了防火墙,扫描结果可能会是下面状态。(不能确定对方是否有监听 9998 端口)

既然上面测试无法使用 nmap 扫描 nc 作为服务端启动的端口,我们可以使用 nmap 扫描其余的端口

(额,有点跑题了,讲 nmap 的用法了,没关系,主要为了说明 nmap 是也可以用来扫描 udp 端口的,只是扫描 nc 启动的端口会导致对方退出端口监听)

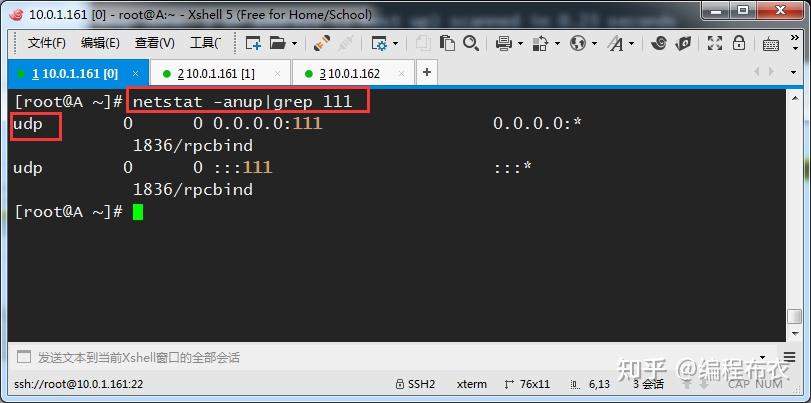

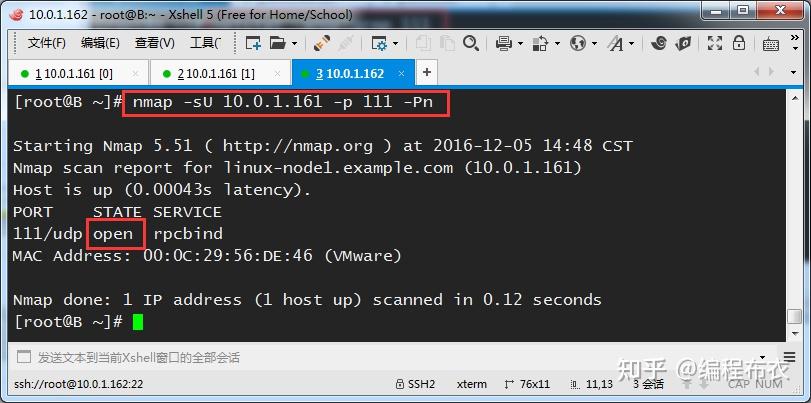

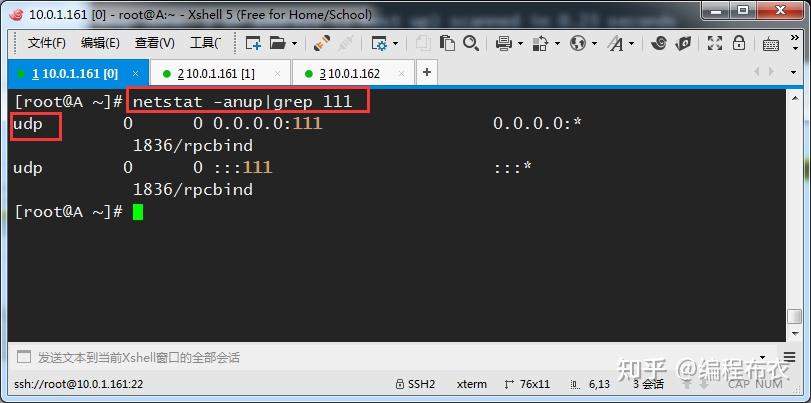

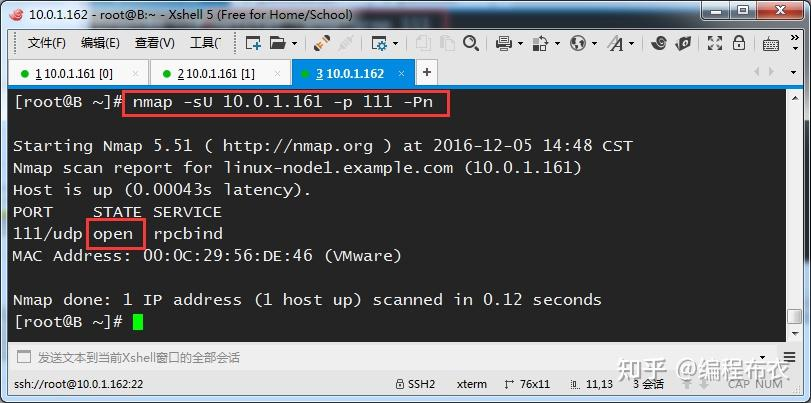

案例:

下面,A 机器上 rpcbind 服务,监听在 udp 的 111 端口

在 B 机器上使用 nmap 扫描此端口,是正常的检测到处于 open 状态

客户端测试,测试方法 3

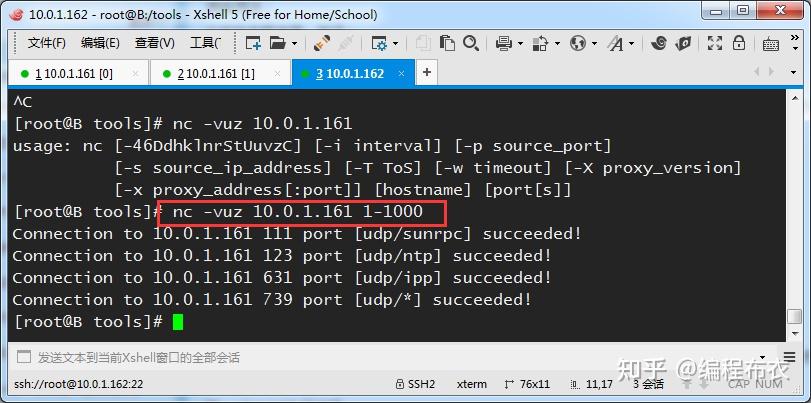

nc 扫描大量 udp 端口

扫描过程比较慢,可能是 1 秒扫描一个端口,下面表示扫描 A 机器的 1 到 1000 端口(暂未发现可以在一行命令中扫描分散的几个端口的方法)

nc -vuz 172.29.9.61 1-1000

⚠️ 注意:

我这里提示和上面网友效果不一致:

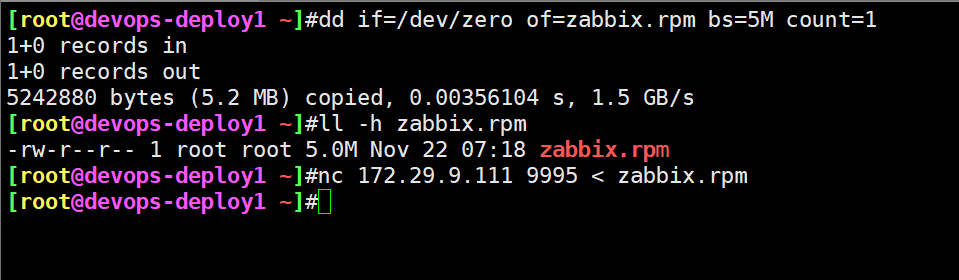

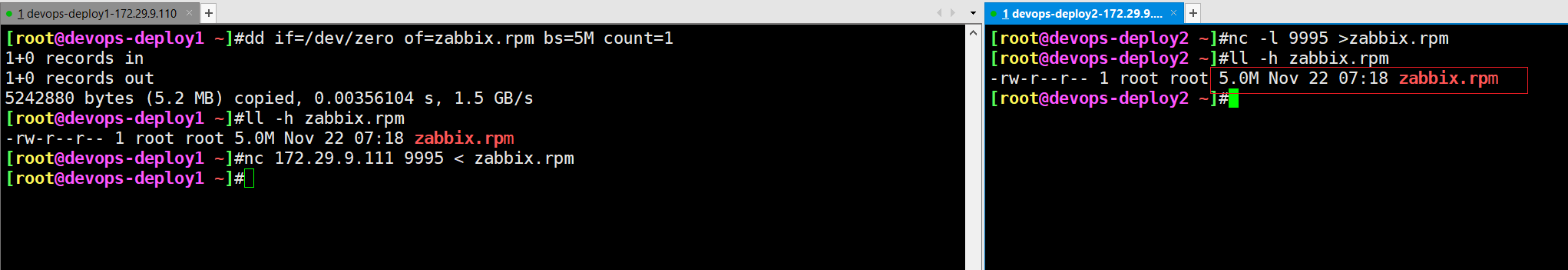

2、使用 nc 传输文件和目录

方法 1,传输文件演示(先启动接收命令)

使用 nc 传输文件还是比较方便的,因为不用 scp 和 rsync 那种输入密码的操作了

把 A 机器上的一个 rpm 文件发送到 B 机器上

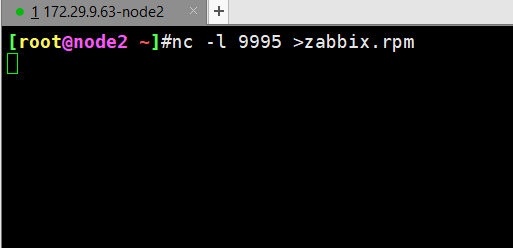

需注意操作次序,receiver 先侦听端口,sender 向 receiver 所在机器的该端口发送数据。

步骤 1,先在 B 机器上启动一个接收文件的监听,格式如下

意思是把赖在 9995 端口接收到的数据都写到 file 文件里(这里文件名随意取)

格式:nc -l port >file

nc -l 9995 >zabbix.rpm

步骤 2,在 A 机器上往 B 机器的 9995 端口发送数据,把下面 rpm 包发送过去

dd if=/dev/zero of=zabbix.rpm bs=5M count=1

nc 172.29.9.111 9995 < zabbix.rpm

B 机器接收完毕,它会自动退出监听,文件大小和 A 机器一样,md5 值也一样

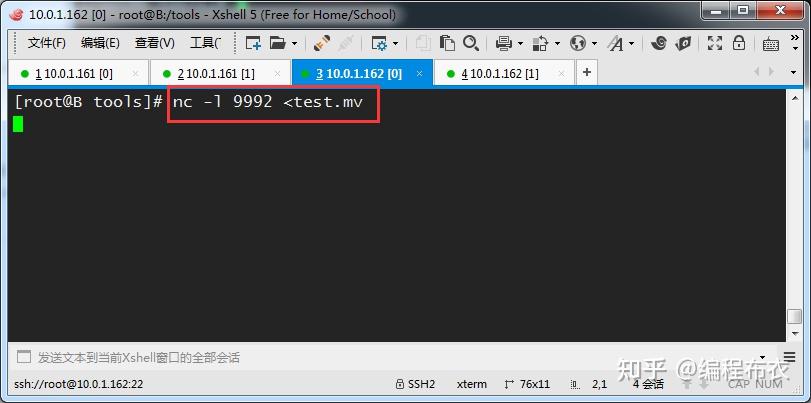

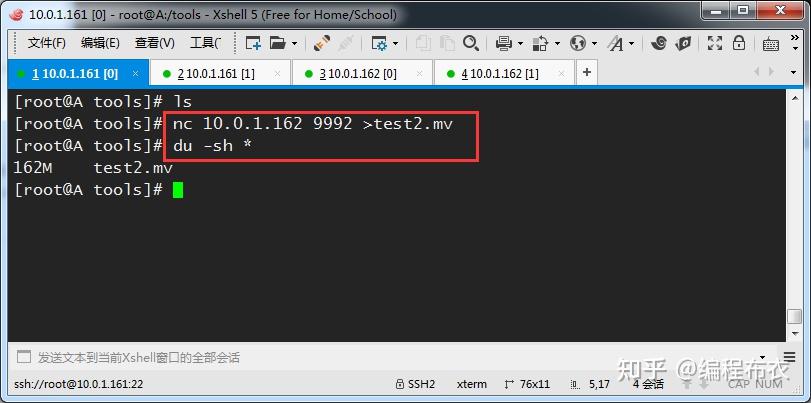

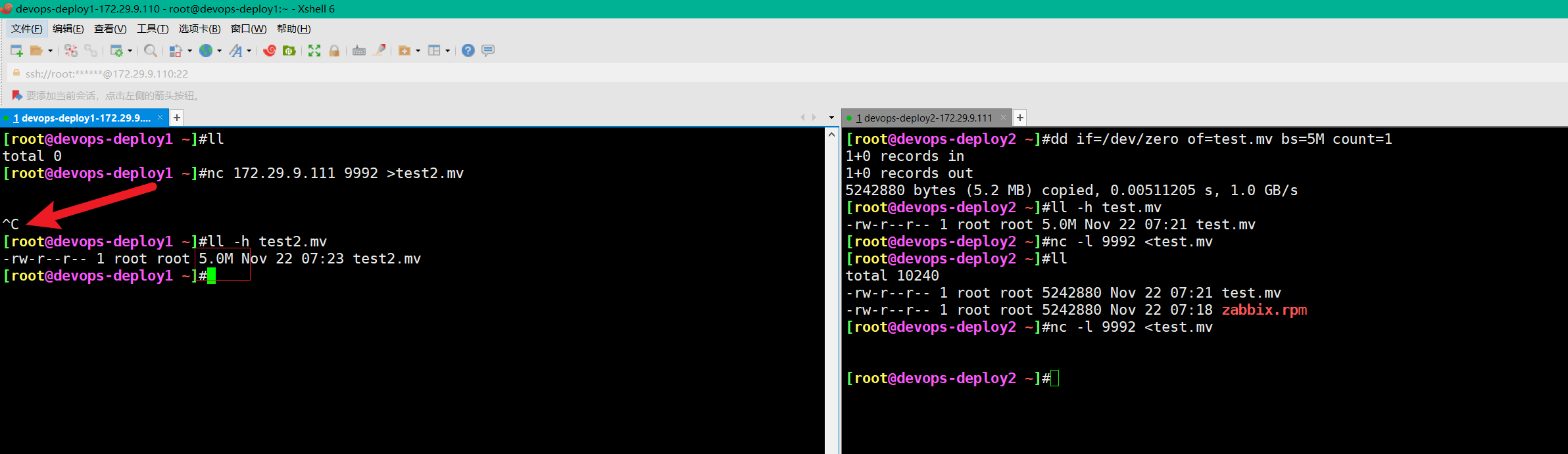

方法 2,传输文件演示(先启动发送命令) (测试failed🤣)

步骤 1,先在 B 机器上,启动发送文件命令

下面命令表示通过本地的 9992 端口发送 test.mv 文件

dd if=/dev/zero of=test.mv bs=5M count=1

nc -l 9992 <test.mv

步骤 2,A 机器上连接 B 机器,取接收文件

下面命令表示通过连接 B 机器的 9992 端口接收文件,并把文件存到本目录下,文件名为 test2.mv

nc 172.29.9.111 9992 >test2.mv

这里为什么要我手动截止连接才行??……

奇怪,和上面网友测试效果不同。。。;

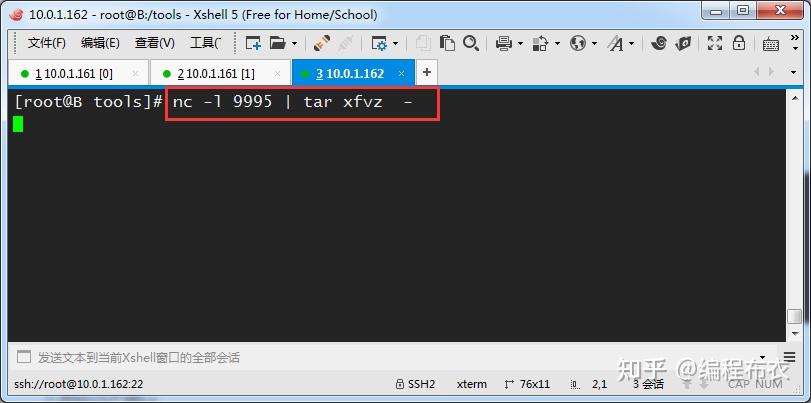

方法 3,传输目录演示(方法发送文件类似) (暂停测试🤣)

目录这一块儿,自己暂时不进行测试。

步骤 1,B 机器先启动监听,如下

A 机器给 B 机器发送多个文件

传输目录需要结合其它的命令,比如 tar

经过我的测试管道后面最后必须是 - ,不能是其余自定义的文件名

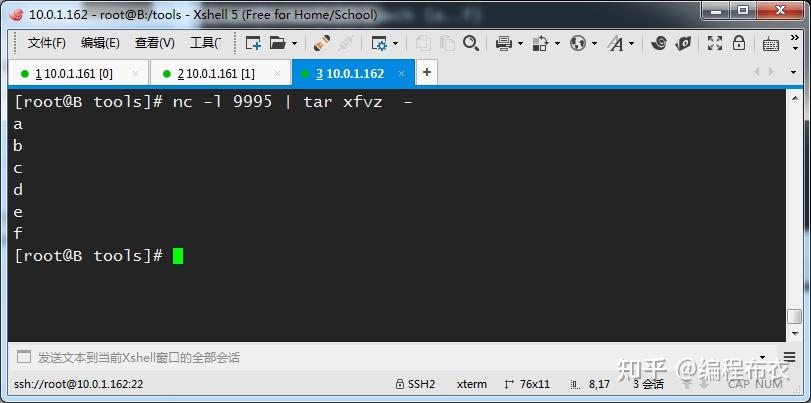

nc -l 9995 | tar xfvz -

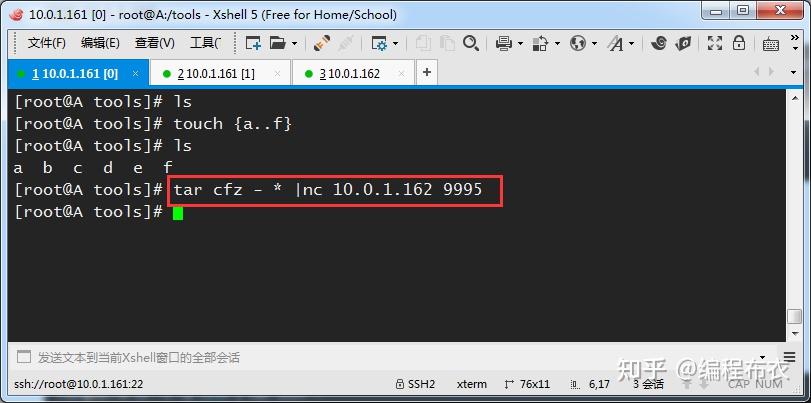

步骤 2,A 机器打包文件并连接 B 机器的端口

管道前面表示把当前目录的所有文件打包为 - ,然后使用 nc 发送给 B 机器

tar cfz - * | nc 10.0.1.162 9995

B 机器这边已经自动接收和解压

3、测试网速

测试网速其实利用了传输文件的原理,就是把来自一台机器的 / dev/zero 发送给另一台机器的 / dev/null

就是把一台机器的无限个 0,传输给另一个机器的空设备上,然后新开一个窗口使用 dstat 命令监测网速

额,自己之前传输文件都测试失败了,那么这个测试demo估计也会失败的。。。--果然,自己测试失败了。。。

在这之前需要保证机器先安装 dstat 工具

yum install -y dstat方法 1,测试网速演示(先启动接收命令方式)

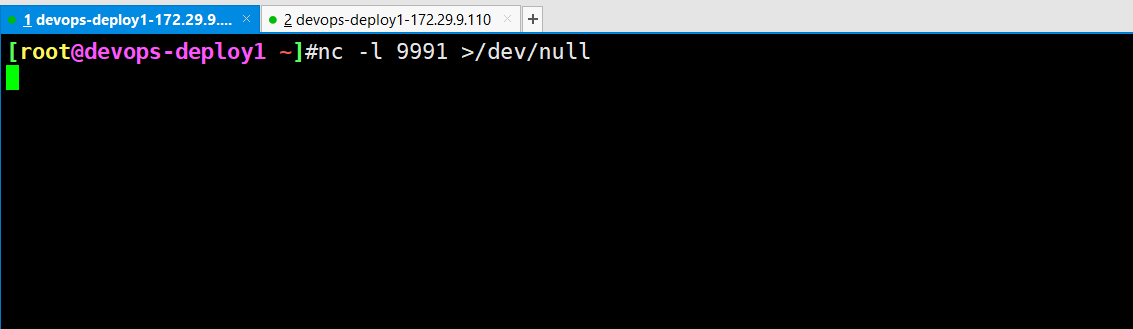

步骤 1,A 机器先启动接收数据的命令,监听自己的 9991 端口,把来自这个端口的数据都输出给空设备(这样不写磁盘,测试网速更准确) 🤣

nc -l 9991 >/dev/null

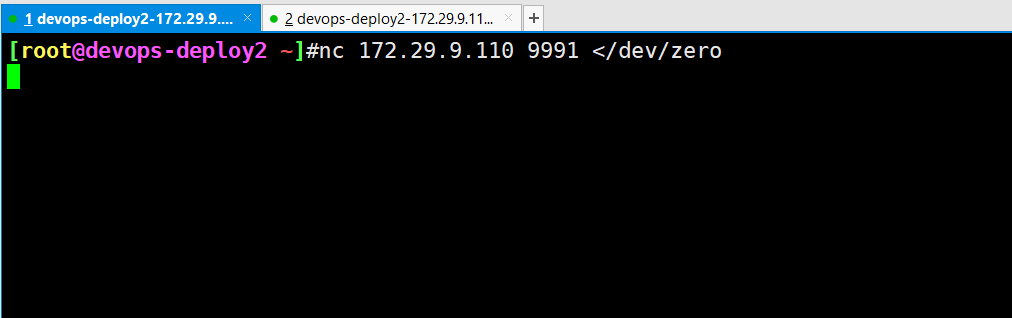

步骤 2,B 机器发送数据,把无限个 0 发送给 A 机器的 9991 端口

nc 172.29.9.110 9991 </dev/zero

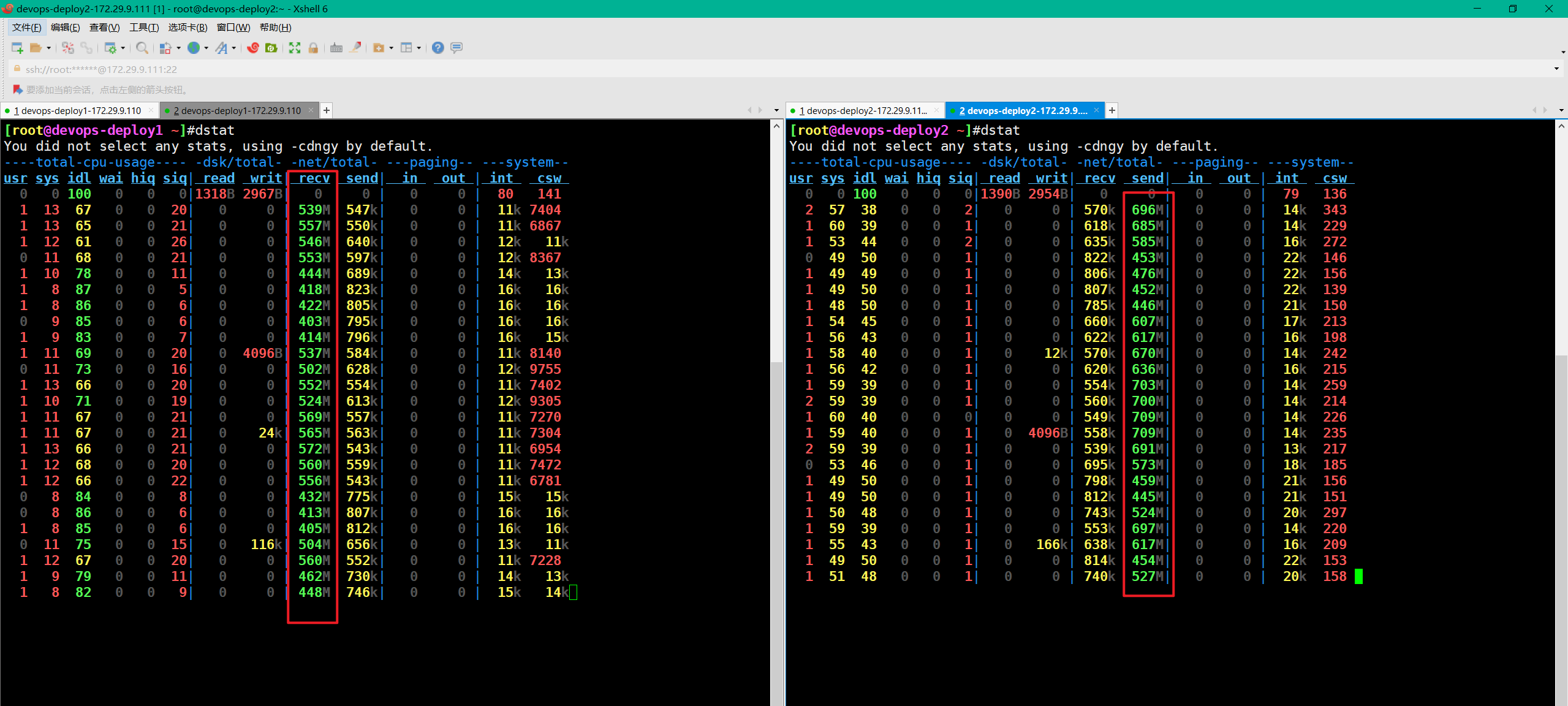

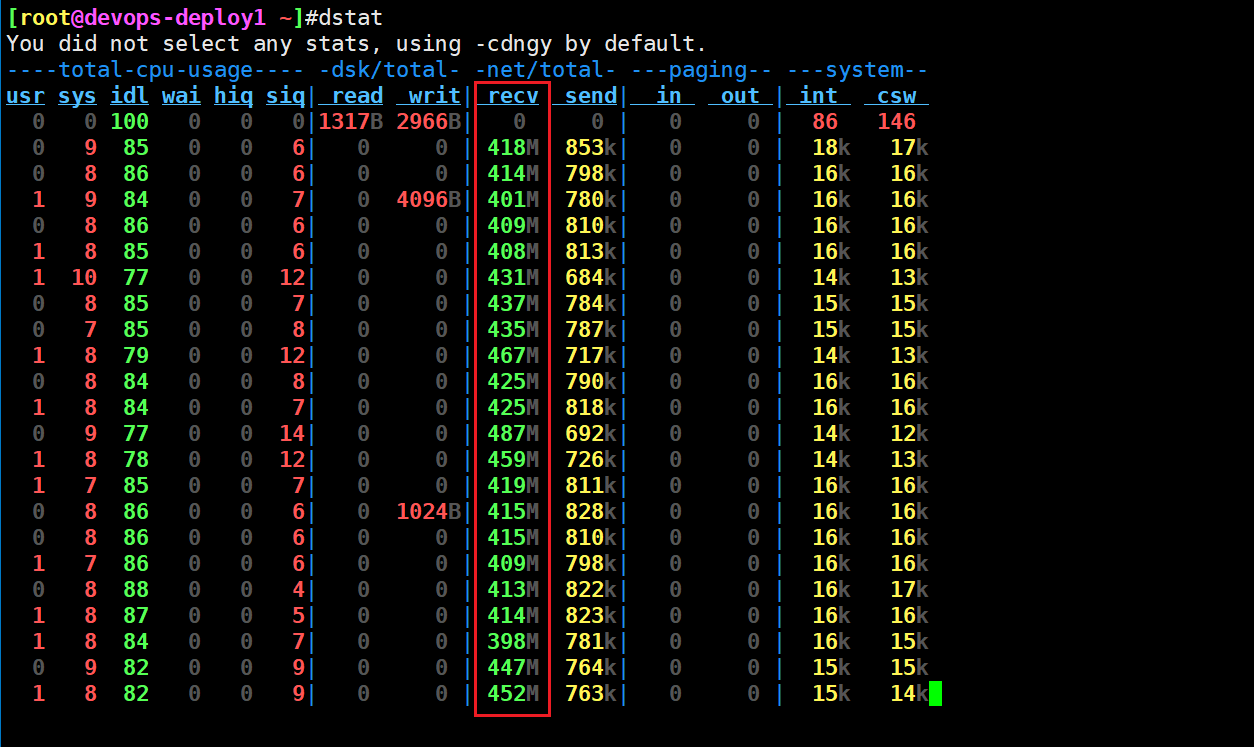

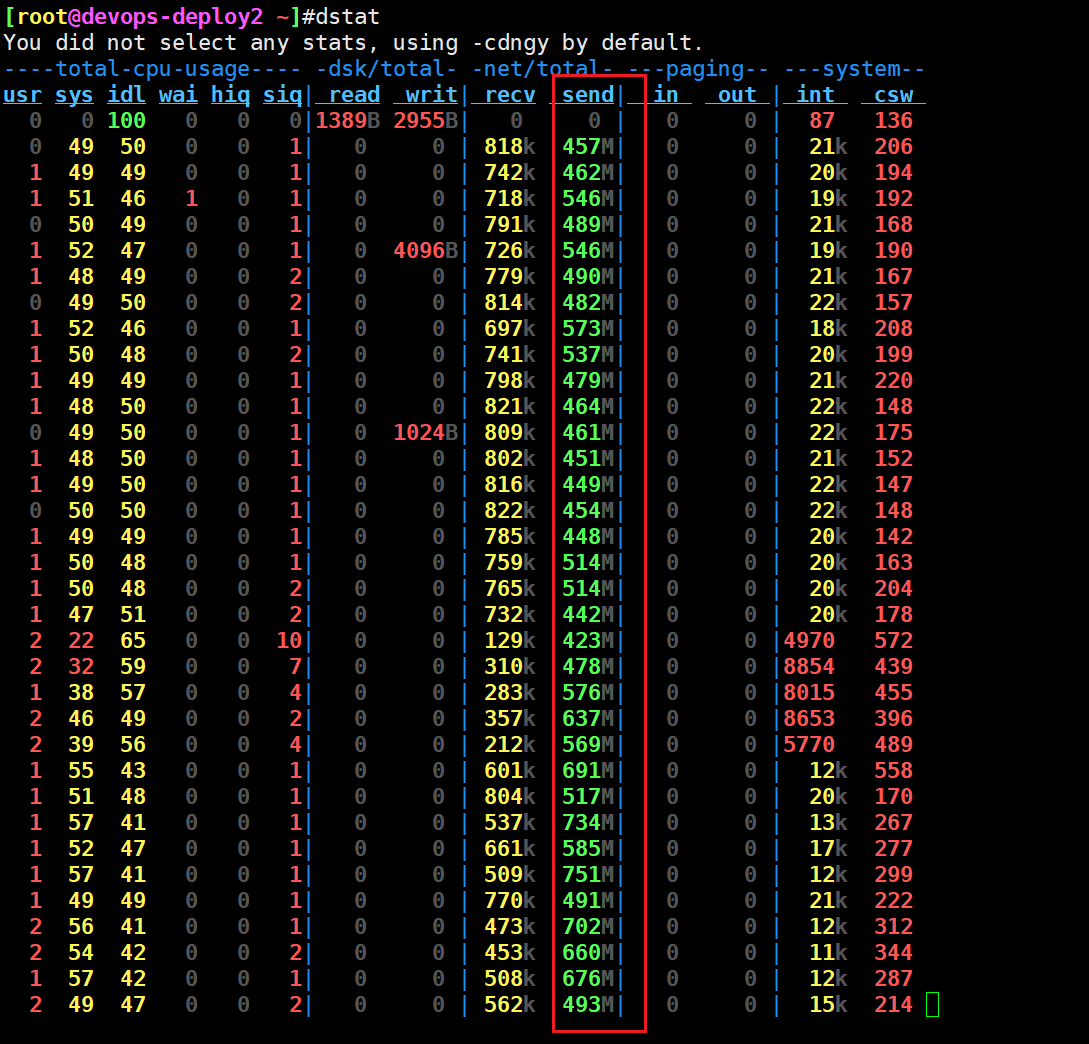

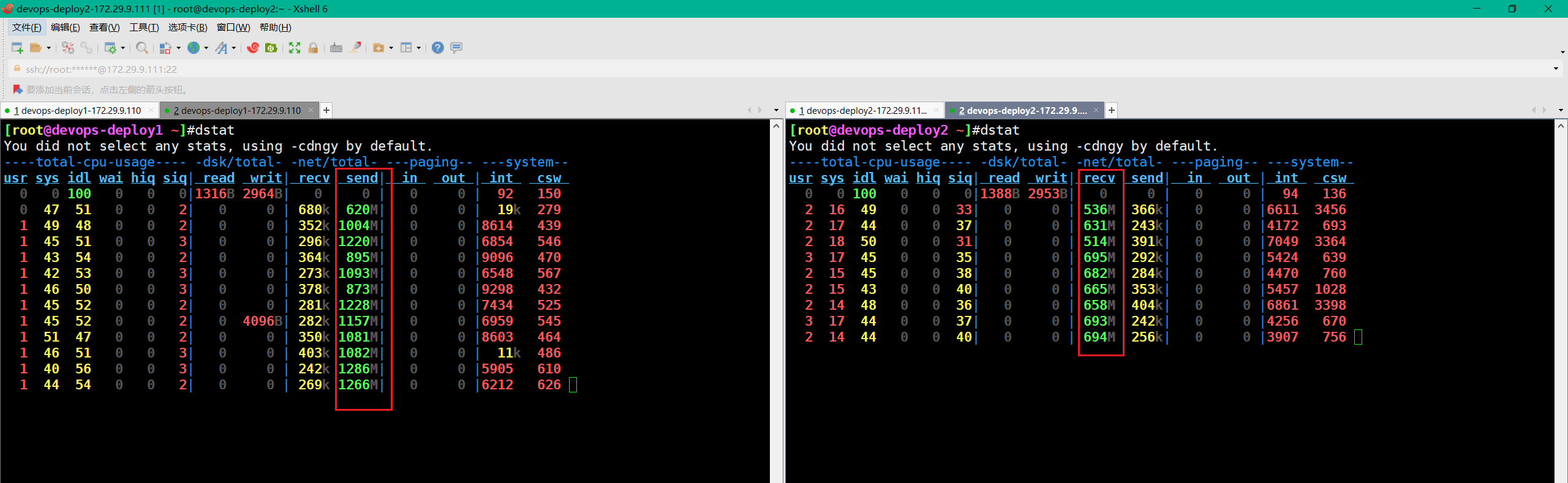

在复制的窗口上使用 dstat 命令查看当前网速,dstat 命令比较直观,它可以查看当前 cpu,磁盘,网络,内存页和系统的一些当前状态指标。

我们只需要看下面我选中的这 2 列即可,recv 是 receive 的缩写,表示接收的意思,send 是发送数据,另外注意数字后面的单位 B,KB,MB

可以看到 A 机器接收数据,平均每秒 400MB 左右

B 机器新打开的窗口上执行 dstat,看到每秒发送 400MB 左右的数据

方法 2,测试网速演示(先启动发送命令方式)

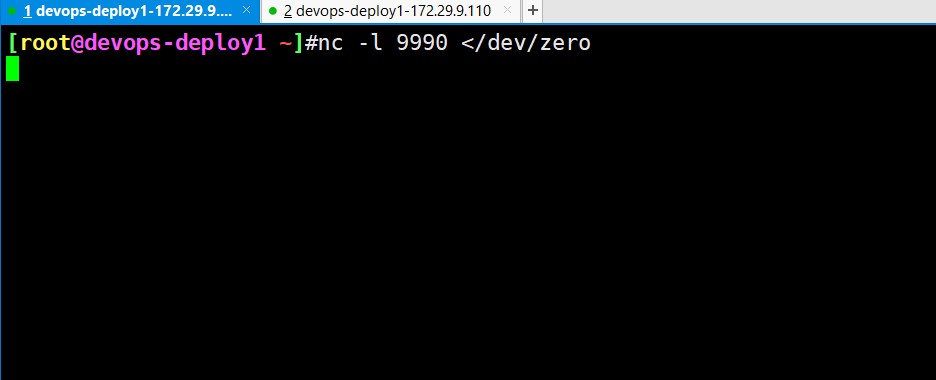

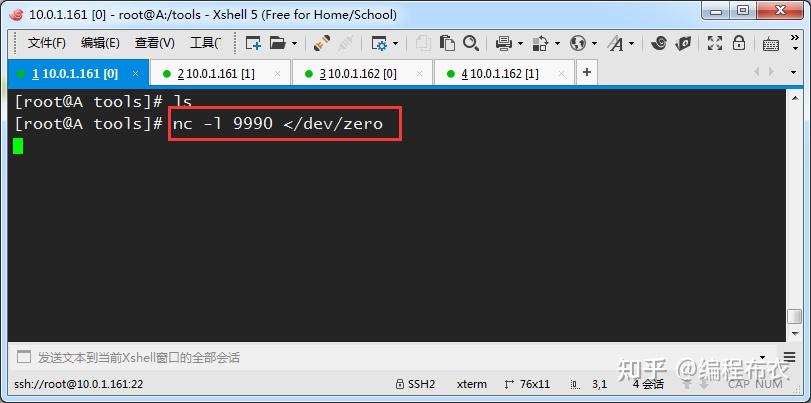

步骤 1,先启动发送的数据,谁连接这个端口时就会接收来自 zero 设备的数据(二进制的无限个 0)

nc -l 9990 </dev/zero

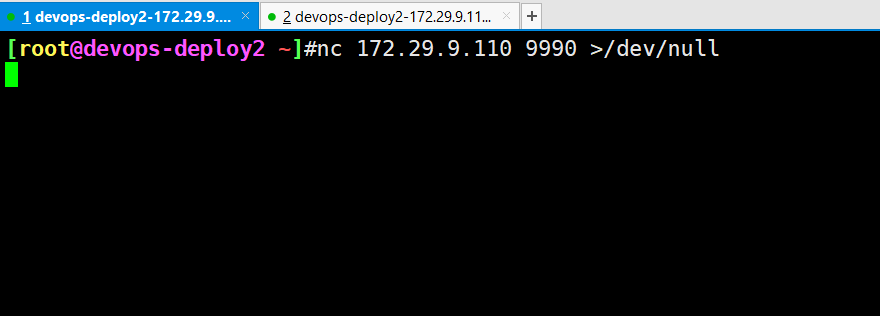

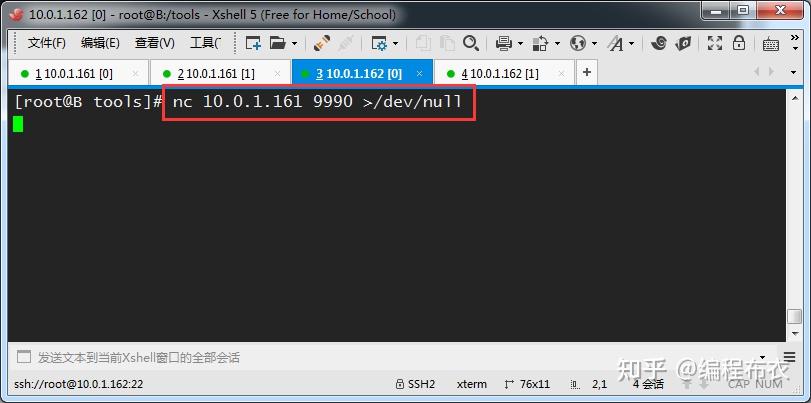

步骤 2,下面 B 机器连接 A 机器的 9990 端口,把接收的数据输出到空设备上

nc 172.29.9.110 9990 >/dev/null

同样可以使用 dstat 观察数据发送时的网速

总结

自己一般用nc命令来做一个简单的udp测试就行:

常用的命令如下:

netstat -anulp|grep xxx #查看udp服务是否正常

netstat -antlp|grep xxx #查看tcp服务是否正常#服务端启用一个udp监听端口

nc -ul 9998

#netstat -antup |grep 9998

#注意:用nc起的udp服务后,客户端测试结束后,服务端监听的udp进程是会自动结束掉的。(不管是tcp还是udp)

#客户端测试:

#(1)交互式测试

nc -vu 172.29.9.62 9998

#(2)直接测试,扫描室不发送数据

nc -uvz 172.29.9.62 9998

参考

https://zhuanlan.zhihu.com/p/600617533

https://blog.csdn.net/qq_45443475/article/details/131603359

https://www.python100.com/html/61315.html

如何测试udp服务

方法1:nc命令(亲测有效)推荐

自己一般用nc命令来做一个简单的udp测试就行:

常用的目录如下:

#服务端启用一个udp监听端口

nc -ul 9998

#netstat -antup |grep 9998

#注意:用nc起的udp服务后,客户端测试结束后,服务端监听的udp进程是会自动结束掉的。(不管是tcp还是udp)

#客户端测试:

#(1)交互式测试

nc -vu 172.29.9.62 9998

#(2)直接测试,扫描室不发送数据

nc -uvz 172.29.9.62 9998

方法2:nmap命令(亲测有效)

- nmap测试tcp服务

客户端测试,测试方法 2:nmap扫描端口

B 机器上也可以使用 nmap 扫描 A 机器的此端口

nmap 172.29.9.62 -p9999

- nmap测试udp服务

客户端测试,测试方法 2: nmap扫描

nmap -sU 10.0.1.161 -p 9998 -Pn==(它暂无法测试 nc 启动的 udp 端口,每次探测 nc 作为 server 端启动的 udp 端口时,会导致对方退出侦听,有这个 bug,对于一些程序启动的 udp 端口在使用 nc 扫描时不会有此 bug)==

但是自己上面测试的:都会终止服务端tcp、udp进程的呀😥

下面,A 机器启动一个 udp 的端口监听,端口为 9998

nc -ul 9998在复制的窗口上可以确认已经在监听了

B 机器使用 nmap 命令去扫描此 udp 端口,在扫描过程中,导致 A 机器的 nc 退出监听。所以显示端口关闭了(我推测是扫描时发数据导致的)

nmap -sU 172.29.9.61 -p 9998 -Pn-sU :表示 udp 端口的扫描

-Pn :如果服务器禁 PING 或者放在防火墙下面的,不加 - Pn 参数的它就会认为这个扫描的主机不存活就不会进行扫描了,如果不加 - Pn 就会像下面的结果一样,它也会进行提示你添加上 - Pn 参数尝试的

是的:我这里实际测试也是这样的现象,用nmap扫描提示是closed状态。

注意:如果 A 机器开启了防火墙,扫描结果可能会是下面状态。(不能确定对方是否有监听 9998 端口)

既然上面测试无法使用 nmap 扫描 nc 作为服务端启动的端口,我们可以使用 nmap 扫描其余的端口

(额,有点跑题了,讲 nmap 的用法了,没关系,主要为了说明 nmap 是也可以用来扫描 udp 端口的,只是扫描 nc 启动的端口会导致对方退出端口监听)

案例:

下面,A 机器上 rpcbind 服务,监听在 udp 的 111 端口

在 B 机器上使用 nmap 扫描此端口,是正常的检测到处于 open 状态

FAQ

gpt

如何测试udp?

测试UDP(User Datagram Protocol)连接通常涉及向目标UDP端口发送数据并验证是否成功接收。有几种方法可以进行UDP测试:

使用命令行工具:

- Linux/macOS: 使用

nc命令(netcat)可以简单地测试UDP连接。例如,nc -u <目标IP> <目标端口>。 - Windows: 使用

nc或Test-NetConnection命令,具体取决于您的系统版本。例如,Test-NetConnection -ComputerName <目标IP> -Port <目标端口> -InformationLevel "Detailed"。

- Linux/macOS: 使用

使用编程语言:

- 编写一个简单的UDP客户端和服务器程序,用于模拟UDP通信。您可以使用Python、Java、C、C++等语言编写这样的程序。以下是一个使用Python的简单示例:

pythonpython# UDP服务器示例 import socket UDP_IP = "0.0.0.0" UDP_PORT = 12345 sock = socket.socket(socket.AF_INET, socket.SOCK_DGRAM) sock.bind((UDP_IP, UDP_PORT)) while True: data, addr = sock.recvfrom(1024) print("Received message:", data)pythonpython# UDP客户端示例 import socket UDP_IP = "目标IP" UDP_PORT = 目标端口 sock = socket.socket(socket.AF_INET, socket.SOCK_DGRAM) sock.sendto(b"Hello, UDP!", (UDP_IP, UDP_PORT))在这个例子中,UDP客户端发送 "Hello, UDP!" 到UDP服务器,服务器接收并打印接收到的消息。

使用专门的工具:

- 有一些工具专门用于测试网络连接,包括UDP。例如,Nmap和Iperf可以用于测试UDP连接。使用这些工具可能需要安装,并且具体的使用方法可以在它们的文档中找到。

- 使用第三方在线工具测试UDP端口:除了本地测试UDP端口之外,还可以使用第三方在线工具来测试UDP端口。比如,https://www.yougetsignal.com/tools/open-ports/可以检测输入的IP地址是否开放了指定的端口。

使用网络测试工具:

- Wireshark是一款优秀的网络协议分析器,可以抓包并分析TCP/IP协议的数据包。使用Wireshark可以更详尽地分析UDP数据包,从而更准确地判断UDP端口是否通。

无论使用哪种方法,都应确保测试覆盖了各种可能的情况,例如数据包丢失、乱序、重复等。对于更复杂的UDP服务,可能需要编写更详细的测试用例以确保服务的稳定性和正确性。

tcpdump测试失败

这里仅简单记录一下。

tcpdump

gpt

需要手动安装tcpdump命令:

yum install tcpdump -ytcpdump如何测试udp服务?

tcpdump 是一个在命令行下运行的网络包分析工具,尽管它的名字中包含 "tcp",但它实际上可以用来捕获和分析 UDP 数据包。在测试 UDP 服务时,你可以使用 tcpdump 来查看 UDP 数据包的流量。

以下是使用 tcpdump 来测试 UDP 服务的一些建议:

捕获 UDP 流量:

sudo tcpdump -i <interface> udp port <port>将

<interface>替换为你的网络接口(如eth0、wlan0等),<port>替换为你的 UDP 服务所使用的端口号。这将在终端中显示通过指定端口的 UDP 流量。过滤源或目标 IP 地址:

如果你只对特定源或目标 IP 地址的流量感兴趣,你可以使用以下命令:

sudo tcpdump -i <interface> udp port <port> and host <ip_address>替换

<ip_address>为你感兴趣的 IP 地址。这将仅显示与该 IP 地址相关的 UDP 流量。保存到文件:

你可以将捕获的数据保存到文件中以供后续分析:

sudo tcpdump -i <interface> udp port <port> -w capture.pcap这将把捕获的数据保存到名为

capture.pcap的文件中,你可以使用其他工具(如 Wireshark)来分析这个文件。显示数据包内容:

如果你想查看 UDP 数据包的详细内容,可以使用

-X选项:sudo tcpdump -i <interface> udp port <port> -X这将显示每个数据包的十六进制和 ASCII 表示形式,方便你检查数据包的内容。

请注意,执行 tcpdump 需要具有足够的权限,通常需要使用 sudo。此外,确保你的系统已经安装了 tcpdump 工具。

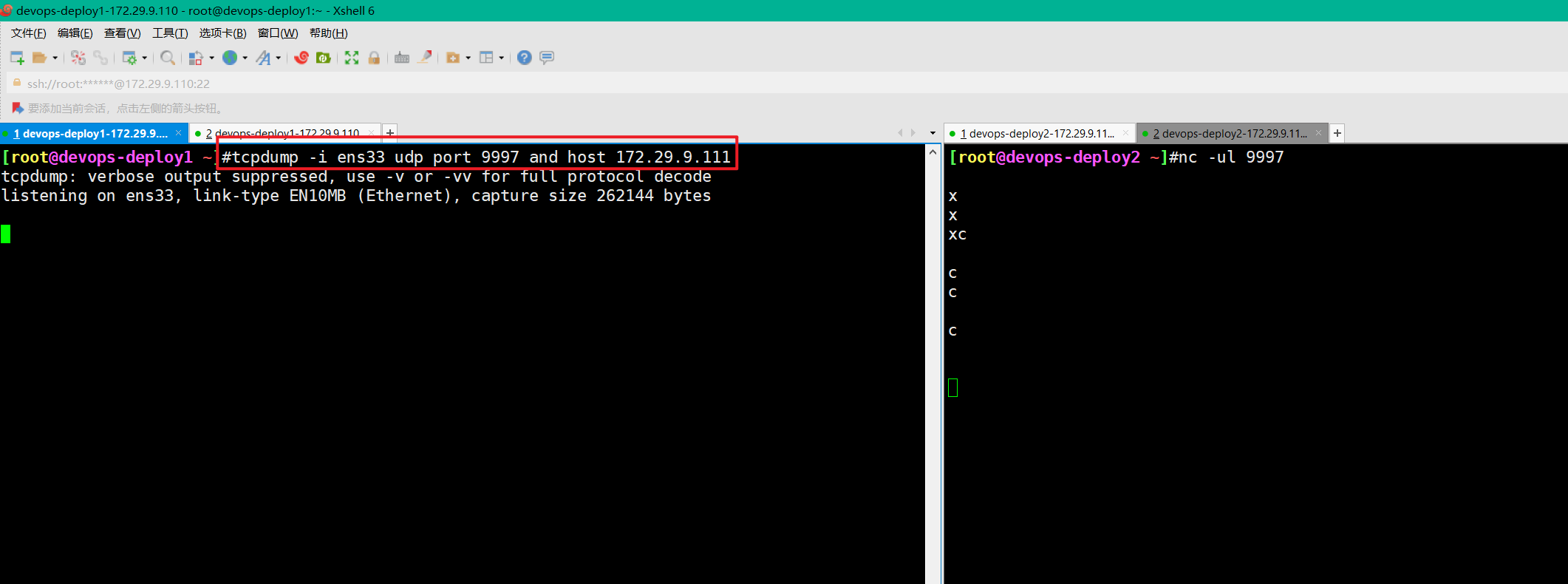

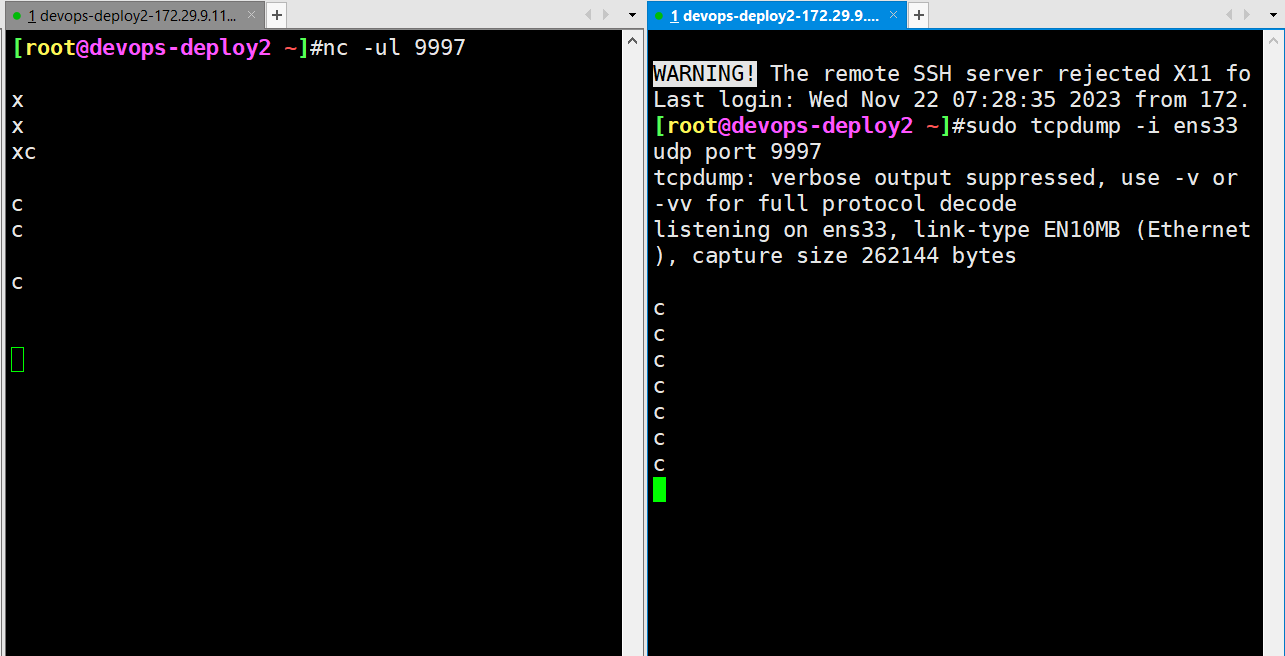

自己测试效果:

2个测试都没效果,估计是我的测试姿势有问题……🤣

- 过滤源或目标 IP 地址

这个为啥没效果……。。。

tcpdump -i <interface> udp port <port> and host <ip_address>

tcpdump -i ens33 udp port 9997 and host 172.29.9.111

- 捕获 UDP 流量

这个为啥没效果……。。。

sudo tcpdump -i <interface> udp port <port>

sudo tcpdump -i ens33 udp port 9997

1

关于我

我的博客主旨:

- 排版美观,语言精炼;

- 文档即手册,步骤明细,拒绝埋坑,提供源码;

- 本人实战文档都是亲测成功的,各位小伙伴在实际操作过程中如有什么疑问,可随时联系本人帮您解决问题,让我们一起进步!

🍀 微信二维码 x2675263825 (舍得), qq:2675263825。

🍀 微信公众号 《云原生架构师实战》

🍀 个人博客站点

🍀 语雀

https://www.yuque.com/xyy-onlyone

🍀 csdn

https://blog.csdn.net/weixin_39246554?spm=1010.2135.3001.5421

🍀 知乎

https://www.zhihu.com/people/foryouone

最后

好了,关于本次就到这里了,感谢大家阅读,最后祝大家生活快乐,每天都过的有意义哦,我们下期见!